Introdução às Técnicas de Transposição

A técnica de transposição é uma técnica criptográfica usada para converter texto sem formatação em texto cifrado. Conseguiu reorganizando a posição dos caracteres no texto sem formatação. Existem várias técnicas disponíveis, uma transposição é uma delas. Neste artigo, veremos como a técnica de transposição é usada para obter criptografia segura.

Técnicas de Transposição

Abaixo está a lista de técnicas de transposição.

1. Técnica sobre trilhos

Rail-Fence é a técnica simples de Transposição, que envolve escrever texto simples como uma sequência de diagonais e depois lê-lo linha por linha para produzir o texto cifrado.

Algoritmo

Etapa 1: Anote todos os caracteres da mensagem de texto sem formatação em uma sequência de diagnóstico.

Etapa 2: leia o texto sem formatação escrito na etapa 1 como uma sequência de linhas.

Para entender melhor, vamos dar um exemplo.

Exemplo: suponha uma ponte corporativa de texto simples e queremos criar o texto cifrado do dado.

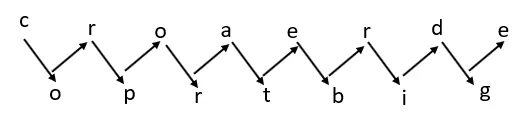

Primeiro, organizamos o texto sem formatação em uma sequência de diagnóstico, como mostrado abaixo.

Agora leia o texto sem formatação por linhas, ou seja, croaerdeoprtbig.

Portanto, aqui o texto simples é ponte corporativa e o texto cifrado é croaerdeoprtbig.

A técnica Rail-Fence é bastante fácil de quebrar.

2. Técnicas simples de transposição colunar

A técnica simples de transposição colunar pode ser categorizada em duas partes - técnica básica e várias rodadas.

Técnica de transposição colunar simples - técnica básica. A técnica simples de transposição colunar simplesmente organiza o texto sem formatação em uma sequência de linhas de um retângulo e o lê de maneira colunar.

Como esse algoritmo funciona?

Etapa 1: escreva todos os caracteres da mensagem de texto sem forma linha por linha em um retângulo de tamanho predefinido.

Etapa 2: Leia a mensagem de maneira colunar, isto é, coluna por coluna.

Nota: Para ler a mensagem, ela não precisa estar na ordem das colunas. Pode por qualquer sequência aleatória.

Etapa 3: A mensagem resultante é um texto cifrado.

Exemplo: Vamos supor que o texto sem formatação é uma ponte corporativa e precisamos calcular o texto cifrado usando uma técnica simples de transposição colunar.

Vamos pegar 6 colunas e organizar o texto sem formatação em linhas.

| Coluna 1 | Coluna 2 | Coluna 3 | Coluna 4 | Coluna 5 | Coluna 6 |

| c | o | r | p | o | r |

| uma | t | e | b | r | Eu |

| d | g | e |

Decida a ordem da coluna para ler a mensagem - vamos assumir que 1, 3, 5, 2, 4, 6 é uma ordem.

Agora leia a mensagem de maneira colunar usando a ordem decidida. - cadreeorotgpbri

cadreeorotgpbri é um texto cifrado.

3. Técnica simples de transposição colunar - várias rodadas

A técnica simples de transposição colunar com várias rodadas é igual à básica, apenas a diferença é que, em várias rodadas, iteramos o processo várias vezes.

Trabalho de um algoritmo

Etapa 1: escreva todos os caracteres da mensagem de texto sem forma linha por linha em um retângulo de tamanho predefinido.

Etapa 2: Leia a mensagem de maneira colunar, isto é, coluna por coluna.

Nota: Para ler a mensagem, ela não precisa estar na ordem das colunas. Pode por qualquer sequência aleatória.

Etapa 3: A mensagem resultante é um texto cifrado.

Etapa 4: repita o procedimento da etapa 1 à etapa 3 várias vezes, conforme desejado.

Exemplo: Vamos supor que o texto sem formatação é uma ponte corporativa e precisamos calcular o texto cifrado usando uma técnica simples de transposição colunar.

Vamos pegar 6 colunas e organizar o texto sem formatação por linhas.

| Coluna 1 | Coluna 2 | Coluna 3 | Coluna 4 | Coluna 5 | Coluna 6 |

| c | o | r | p | o | r |

| uma | t | e | b | r | Eu |

| d | g | e |

Decida a ordem da coluna para ler a mensagem - vamos assumir que 1, 3, 5, 2, 4, 6 é uma ordem.

Agora leia a mensagem de maneira colunar usando a ordem decidida. - cadreeorotgpbri

cadreeorotgpbri é um texto cifrado.

Vamos executar as etapas 1 a 3 mais uma vez.

| Coluna 1 | Coluna 2 | Coluna 3 | Coluna 4 | Coluna 5 | Coluna 6 |

| c | uma | d | r | e | e |

| o | r | o | t | g | p |

| b | r | Eu |

Na segunda iteração, a ordem das colunas será a mesma.

Texto cifrado - cobdoiegarrrtep

Continue o mesmo procedimento se for necessária mais iteração.

4. Cifra Vernam

Um subconjunto da cifra Vernam é chamado de bloco único porque é implementado usando um conjunto aleatório de caracteres que não se repetem como um texto de cifra de entrada.

Nota: Depois que o texto cifrado de entrada é usado para transposição, ele nunca é usado para nenhuma outra mensagem. O comprimento do texto cifrado de entrada deve ser igual ao comprimento do texto sem formatação.

Trabalho de algoritmo

Etapa 1: Organize todos os caracteres no texto sem formatação como um número, ou seja, A = 0, B = 1, … .. Z = 25.

Etapa 2: repita o mesmo procedimento para todos os caracteres do texto cifrado de entrada.

Etapa 3: adicione cada número correspondente aos caracteres de texto sem formatação ao número de caractere de texto de cifra de entrada correspondente.

Etapa 4: se a soma do número for maior que 25, subtraia 26 dele.

Etapa 5: traduza cada número da soma nos caracteres correspondentes.

Etapa 6: A saída da etapa 5 será um texto cifrado.

Na cifra Vernam, uma vez que o texto da cifra de entrada é usado, ele nunca será usado para nenhuma outra mensagem; portanto, é adequado apenas para mensagens curtas.

Exemplo: o texto sem formatação é educba e o texto cifrado é ntcbar

| Texto simples | e | d | você | c | b | uma |

| 4 | 3 | 20 | 2 | 1 | 0 0 | |

| Introduzir texto cifrado | n | t | c | b | uma | r |

| 13 | 19 | 2 | 1 | 0 0 | 17 | |

| Adição de texto sem formatação e texto cifrado de entrada | 17 | 22 | 22 | 3 | 1 | 17 |

| Texto cifrado | r | W | W | d | b | r |

Portanto, o texto cifrado é rwwdbr.

Artigos recomendados

Este é um guia para técnicas de transposição. Aqui discutimos a lista de técnicas de transposição com as etapas, exemplos e trabalho de algoritmos. Você também pode consultar o seguinte artigo.

- Classificação em C ++

- Algoritmo IDEA

- Criar usuário no Linux

- Tipos de cifra