Diferença entre Phishing e Pharming

Phishing está enviando a alguém um e-mail falso e pedindo que ele compartilhe informações confidenciais, como nome de usuário, senha, detalhes bancários e assim por diante. O site de phishing é totalmente não autêntico. Por outro lado, os farmacêuticos geralmente cortam o DNS (Sistema de Nomes de Domínio) de um site genuíno no setor farmacêutico. O usuário abre um site impostor, que é uma réplica do site real. Phishing é um crime mais comumente cometido, enquanto o pharming não ocorre com muita frequência

Phishing

Você deve estar ciente das ameaças relacionadas ao crime cibernético. Atualmente, os hackers se tornaram muito perspicazes e estão recorrendo a novas técnicas para roubar informações confidenciais de computadores pessoais e laptops. Uma das metodologias adotadas para alcançar o ato ilegal é o Phishing. É um procedimento ilegal através do qual um hacker ou qualquer pessoa adquire informações sobre assuntos confidenciais / sensíveis secretamente. Pode ser um nome de usuário, senha ou detalhes do cartão de crédito / débito, etc. O phishing é considerado parte do crime cibernético. É preciso lembrar que a intenção de adquirir informações sensíveis é maligna.

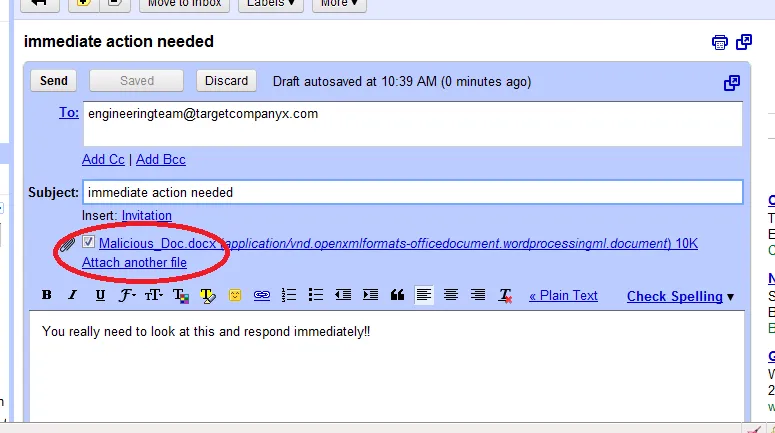

O objetivo de cometer esse crime é vitimar os consumidores através do envio de e-mails fraudulentos que geralmente contêm o vírus. Como tal, o phisher envia e-mails em massa que podem parecer autênticos em primeira instância. Por exemplo, as pessoas podem receber e-mails que os informam de um prêmio de loteria de um banco ou qualquer outra empresa de renome. O remetente geralmente solicita suas informações pessoais, como nome, endereço, número de telefone, email e, mais importante, seus dados bancários. Ultimamente, o phishing tornou-se bastante comum, vitimando várias pessoas no processo.

No entanto, várias medidas foram tomadas para conter essa ameaça cibernética, como conscientizar as pessoas e alertar sobre esses e-mails de fraude e não confiar neles cegamente, oferecendo treinamento aos usuários para lidar com esses incidentes, melhorando o nível de segurança dos sites, legislação e muito mais. O phishing se enquadra na categoria de engenharia social e, como tal, também direcionou sites de mídia social como Facebook, YouTube ou Twitter para enganar os usuários.

Advento do Phishing

O primeiro grande alvo dos phishers foi o American Online Accounts (AOL). Eles queriam secretamente obter informações sobre as contas. Com essa intenção em mente, eles se apresentaram como funcionários da AOL para suas vítimas-alvo e enviaram mensagens solicitando que mais tarde enviassem seu login e senha. Depois que o usuário caiu em sua armadilha, ficou fácil cumprir sua intenção maligna. Eles se envolveram em uma série de crimes relacionados à cibersegurança, como o envio de e-mails de spam em massa, software contendo malware e assim por diante.

Dando um passo adiante nesse processo, eles recorreram a outras atividades ilegais, como incentivar os usuários da Internet a navegar em sites falsos cuja URL não era legítima. De fato, eles também aproveitaram indevidamente os erros gramaticais e ortográficos. Com o passar do tempo, o negócio de phishing tornou-se tecnologicamente avançado e tornou-se muito difícil para as autoridades detectar os erros. Mas é motivo de grande preocupação o fato de vários sites governamentais e militares estarem sendo alvo de phishing com o objetivo de roubar informações confidenciais.

Perda de riqueza todos os anos

É lamentável que muitas instituições financeiras, como bancos, empresas renomadas e confiáveis, e até governos estejam sofrendo enormes prejuízos por ano devido à atividade ilícita de phishing. A perda foi estimada em bilhões.

Cursos recomendados

- Dominando o Curso Online do ASP.NET

- Curso Online de Java Swing GUI

- Treinamento de certificação na Games Unity

- Curso de Certificação em Java Abrangente

Categorização detalhada das técnicas de phishing

Agora é importante ou você entender os diferentes tipos de técnicas de phishing que os hackers geralmente adaptam para enganar os usuários. Isso realmente o ajudará a permanecer alerta e atento se você se deparar com algum incidente desse tipo no futuro próximo. De qualquer forma, não responda a nenhum e-mail que pretenda transformá-lo em milionário da noite para o dia. Alguns dos tipos importantes de técnicas de phishing incluem

-

Baleia

Quando os phishers ou hackers pretendem atingir os executivos seniores e outros altos funcionários de uma empresa de renome, como presidente, CEO ou CFO, essa atividade é chamada de caça às baleias. Isso pode ser explicado por um exemplo simples. Geralmente, é escrito para as autoridades superiores com uma alegação falsa sobre a preocupação da empresa. O conteúdo do email geralmente é algum tipo de reclamação do cliente. Os hackers podem enviar um URL e solicitar a autoridade para baixar e instalar o software, para que possam visualizar a intimação. Portanto, a gerência da empresa precisa ter muito cuidado com esses e-mails, para que não fiquem presos na rede. Isso pode levar a perdas financeiras para a empresa.

-

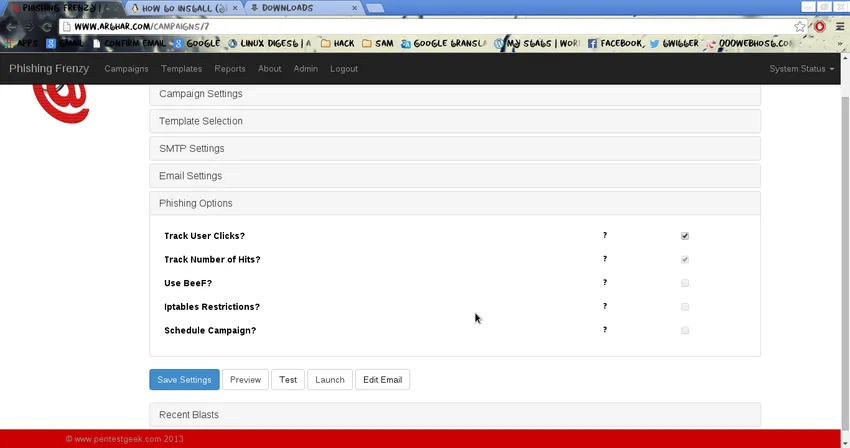

Evasão do filtro

A evasão de filtro é um novo método desenvolvido pelos Phishers para perpetuar sua atividade ilegal. Neste procedimento, eles usam as figuras ou fotos em vez do texto. Essa técnica foi desenvolvida para desafiar as autoridades anti-phishing que identificam e-mails ou spam fraudulentos. No entanto, a tecnologia avançada introduziu medicamentos para combater essas doenças. Ele lançou uma versão mais modernizada dos filtros anti-phishing para detectar essas imagens usando o reconhecimento óptico de caracteres (OCR). Por outro lado, essas autoridades também usam o Intelligent Word Recognition (IWR), útil para identificar os estilos cursivos e diversos de escrita à mão. No entanto, essa técnica não substituirá o OCR.

-

Spear Phishing

Esses tipos de técnicas de phishing são realizadas com a intenção de atacar usuários individuais ou mesmo uma empresa. De fato, foi reconhecido como um dos processos de phishing mais comuns nos últimos tempos. Os hackers visam coletar informações pessoais das pessoas através de e-mails falsos. No entanto, cuidado com esse e-mail de uma pessoa desconhecida.

-

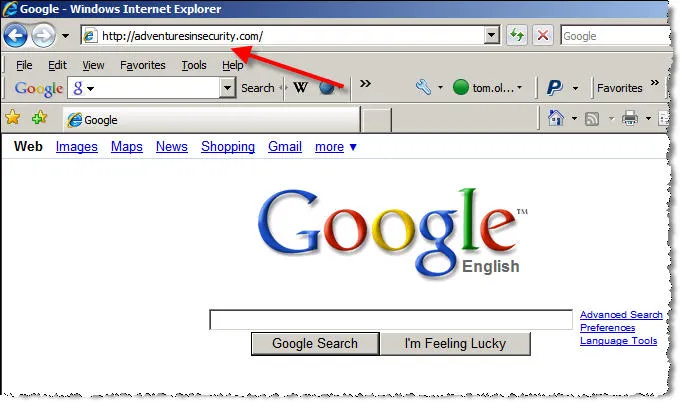

Manipulação de Link

Esse é um tipo de fraude técnica em que um email de fraude solicitará que você clique em um link para um site falsificado de qualquer empresa falsa. No entanto, quando você abre o URL, não duvida que é um site de phishing. Os hackers conduzem esse ato ilegal usando grafias incorretas no link ou usando um subdomínio falso para capturar suas presas. Quando você abre uma página específica em um site, parece que está visualizando essa página específica, mas a verdade é que ela está vinculada a outro site. Além disso, você deve encontrar e-mails que mostram onde o link o levará mais longe. Os phishers também aproveitam alguns nomes de domínio internacionais que são difíceis de identificar.

-

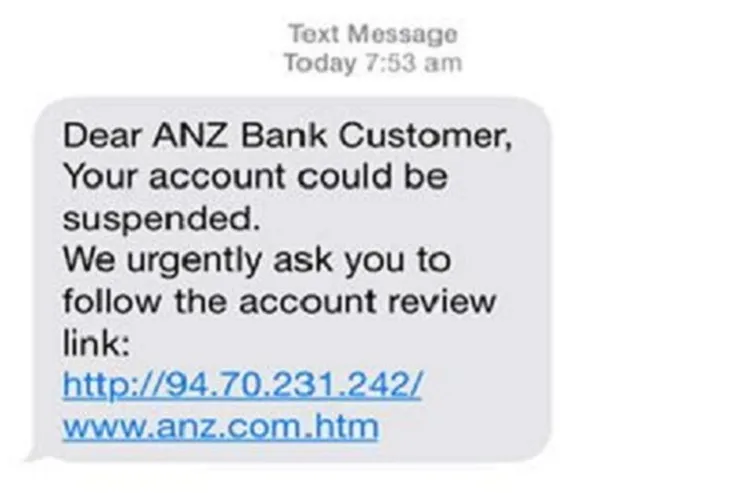

Phishing por telefone

As técnicas de phishing por telefone são outra metodologia comum que não requer nenhuma conexão à Internet para cometer o crime. Os phishers primeiro identificam suas vítimas e depois fazem chamadas telefônicas falsas, especialmente se passando por gerentes de bancos ou seus funcionários. Eles geralmente enganam as pessoas dizendo que sua conta bancária desenvolveu um problema e solicitam informações bancárias completas, incluindo os detalhes do cartão de crédito ou débito e o número do PIN. Eles recebem um IP durante a conversa e tiram todo o dinheiro da conta da pessoa, deixando-a à falência. Portanto, nunca compartilhe seus dados bancários com uma pessoa desconhecida por telefone.

-

Clonar phishing

Como o nome sugere, é um ataque cibernético no site realizado com a ajuda de um email ou qualquer link. Os phishers costumam direcionar um email genuíno que estava ativo anteriormente. Eles desenvolvem um clone idêntico desse e-mail ou link e o substituem pela versão pirata que contém malware. Agora eles enviarão um email para o destino a partir do ID falsificado e o usuário presume que é um email original. Para concluir suas intenções maliciosas, os hackers geralmente usam um computador ou laptop infectado pelo vírus.

-

Falsificação de sites

Os phishers usam alta tecnologia, como JavaScript, para alcançar seus motivos. Isso os ajuda a alterar a barra de endereço. De fato, também permite que eles substituam as imagens do site autêntico. Eles podem fechar o site original e desenvolver seu próprio site usando o mesmo URL válido. Com a tecnologia cada vez mais avançada, eles adotaram métodos mais recentes, como Cross Script Scripting, onde atacam diretamente o site original. Isso está colocando grandes dificuldades para os anti-phishers controlarem essas atividades ilegais. A preocupação é ainda maior porque os usuários precisam entrar na própria página do banco ou serviço. O PayPal enfrentou muitos problemas de falsificação na web no passado.

-

Redirecionamento secreto

O Redirecionamento secreto é uma das técnicas de phishing através das quais esses hackers astutos obtêm informações pessoais das vítimas quando mais tarde visitam seu site falso. No entanto, isso só pode ser feito com o usuário permitindo autorizar o aplicativo no site. Quando você faz isso, os phishers recebem um token da acessibilidade a informações confidenciais se torna muito fácil.

Além dessas técnicas de phishing, os phishers também podem adotar outros métodos. Isso inclui Evil Twins, Tab nabbing e obtenção de informações de detalhes bancários.

Pharming

Agora vamos discutir sobre pharming. Em termos simples, é descrito como um tipo de crime cibernético no qual o tráfego da Web de um site genuíno é transportado para outro site malicioso. Esse tipo de ataque cibernético está mais associado aos aspectos técnicos. Nesse caso, o arquivo do host no computador da vítima pode ser alterado. Os invasores também podem tirar proveito de uma desvantagem do software do servidor DNS. A indústria farmacêutica se torna mais fácil se os atacantes obtiverem acesso a um sistema de computador que não é seguro. Portanto, os computadores instalados em casa podem ser facilmente direcionados em comparação com os sistemas corporativos que possuem um servidor protegido.

Como o phishing foi derivado da palavra 'pesca' da mesma forma, pharming foi derivado do termo agricultura. De acordo com os relatórios mais recentes, tanto o phishing quanto o pharming se tornaram uma das principais ameaças à Internet e à palavra cibernética. Pharming basicamente vitimiza os negócios on-line, como os sites de comércio eletrônico, e as transações via Internet. No entanto, foram iniciadas algumas etapas para reduzir esse ato maligno, introduzindo a remoção de software antivírus ou spyware, mas, infelizmente, nada provou ser eficaz.

Servidores domésticos são alvos fáceis

Servidores domésticos e computadores pessoais são vulneráveis e desprotegidos e, portanto, são facilmente encontrados no radar dos farmacêuticos. Existem várias técnicas que os hackers podem usar, mas a mais comum é usar o método de envenenamento de cache DNS. O nome do site pode ser convertido em dígitos que podem ser decodificados com a ajuda da máquina. Por exemplo, www.product.com se torna uma série de números numéricos180.172. 1.1 Isso pode representar ameaças maiores. Um dos principais motivos que tornam os desktops facilmente vulneráveis é sua má administração.

No entanto, a preocupação não termina aqui, mas existem outras desvantagens vitais que certamente precisam ser apontadas. Muitas vezes, as pessoas comprometem-se no roteador de rede local. Você precisa entender que os roteadores têm um papel importante a desempenhar no que diz respeito à segurança cibernética. Mas se não for um roteador genuíno, poderá estragar as informações de DNS. Em tal circunstância, o farmacêutico assumirá o controle do servidor DNS e todas as informações serão passadas para esse servidor ilegal ou ruim.

Outro problema que pode surgir é a alteração do firmware pelos roteadores. Nesse cenário, as autoridades terão dificuldade em rastrear o invasor. Isso ocorre porque o firmware substituído quase se assemelha ao mesmo, incluindo página de administração, configurações e assim por diante.

Alguns Incidentes de Pharming

Houve alguns casos principais de ataques com produtos farmacêuticos que foram relatados e chegaram à ribalta. Uma vez que esse incidente foi o hackeamento do nome de domínio do ISP de Nova York e foi vinculado a um site na Austrália. No entanto, nenhuma perda financeira foi relatada. Ocorreu em janeiro de 2005.

Em mais um incidente, uma queixa foi apresentada contra um banco no México que se dedicava a atividades farmacêuticas. O reclamante era a Symantec e ocorreu em janeiro de 2008. Segundo o relatório, as configurações de DNS foram alteradas no computador de um cliente em casa após receber um email da Espanha.

Diferença entre Phishing e Pharming

A comparação principal entre Phishing e Pharming é discutida abaixo:

Neste artigo de Phishing x Pharming, vimos que Phishing e Pharming parecem quase idênticos e são considerados ameaças sérias relacionadas a cibernéticos. No entanto, eles diferem muito um do outro.

Conclusão - Phishing vs Pharming

No artigo sobre phishing x pharming, ambos são uma ameaça séria à Internet e à cibersegurança. Embora o software tenha sido desenvolvido e novas técnicas estejam sendo introduzidas para eliminar esses crimes, as pessoas precisam estar atentas, alertas e atentas ao usar a Internet de qualquer forma. Não fique preso facilmente na armadilha desses atacantes.

Artigo recomendado

Este foi um guia para as principais diferenças entre Phishing e Pharming. Aqui também discutimos as principais diferenças entre Phishing e Pharming. Você também pode consultar os seguintes artigos para saber mais -

- Melhor guia para definição de hackers éticos | Certificação treinamento Iniciantes

- 15 Melhores Técnicas de Business Analytics

- As 13 melhores etapas para criar uma página otimizada das técnicas de SEO

- 7 técnicas importantes de mineração de dados para obter melhores resultados

- Recursos importantes do ASP.NET vs C #

- Benefícios importantes do ASP.NET vs .NET