Introdução aos tipos de firewalls

A busca pelas ferramentas apropriadas para o trabalho representa um dos principais problemas enfrentados pelas empresas ao tentar proteger seus dados confidenciais. A maioria das empresas pode não ter uma idéia clara de como encontrar o firewall ou firewalls adequados para suas necessidades, como configurar esse tipo de firewall ou por que esses firewalls podem ser necessários, mesmo para uma ferramenta comum como o firewall.

O que são firewalls?

Um firewall é um tipo de ferramenta de segurança cibernética usada para controlar o tráfego de rede. Os firewalls podem ser usados para isolar nós da rede, fontes internas ou mesmo programas especiais de fontes de tráfego externas. Software, hardware ou nuvem podem ser firewalls, nos quais firewalls de cada tipo têm vantagens e desvantagens diferentes. O principal objetivo de um firewall é bloquear solicitações de rede e pacotes de dados mal-intencionados, permitindo tráfego legítimo. No entanto, a palavra 'firewall' é muito ampla para ser usada pelos compradores de segurança de TI. Existem muitos tipos diferentes de firewalls, cada um dos quais opera de maneiras diferentes, dentro e fora da nuvem, para proteger diferentes tipos de dados importantes.

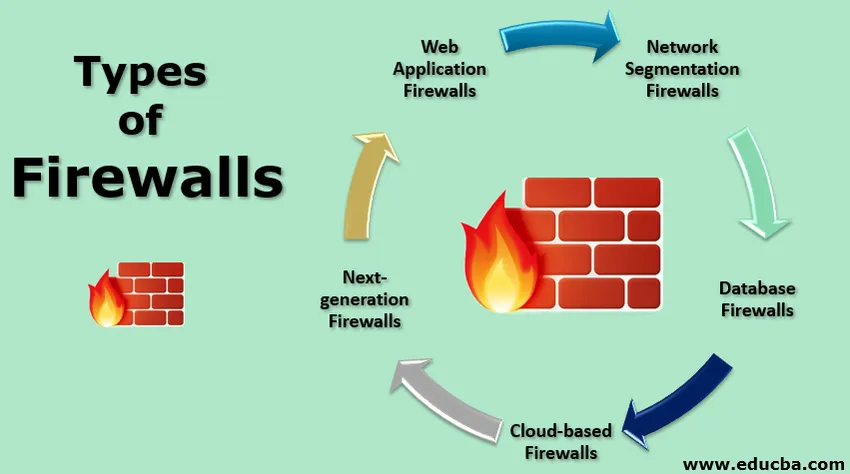

Os 5 principais tipos de firewall

Agora veremos o tipo de firewall:

1. Firewalls de aplicativos da Web

Um firewall para o aplicativo Web geralmente é um servidor proxy entre um aplicativo em um servidor e os usuários de um aplicativo que acessa o aplicativo de fora da rede corporativa. O servidor proxy obtém os dados de entrada e cria uma conexão em nome do cliente interno com a solicitação. Uma grande vantagem dessa configuração é que o banco de dados está protegido contra verificações de portas, tentativas de localizar o código do servidor de aplicativos ou outro comportamento malicioso causado pelos usuários finais. Para filtrar as solicitações maliciosas, o servidor proxy também analisa os dados para impedir que eles cheguem ao banco de dados para aplicativos da web.

Nível de proteção: alto porque o servidor de aplicativos da web oferece um buffer para usuários não identificados e potencialmente mal-intencionados que poderiam ter acesso direto ao servidor de aplicativos da web. Isso é importante porque muitos aplicativos carregam dados secretos valiosos para hackers que são particularmente atraentes em aplicativos voltados para a Web.

Pontos fracos e pontos fortes: os firewalls de aplicativos da Web são mais simples, menos vulneráveis e mais fáceis de corrigir do que os próprios servidores da Web. Isso significa que os hackers podem considerar os aplicativos por trás do firewall substancialmente difíceis. Mas os firewalls de proxy não oferecem suporte a todos os aplicativos com facilidade e podem reduzir o desempenho do aplicativo seguro para usuários finais.

2. Firewalls de segmentação de rede

Um firewall para segmentação de rede (também podemos dizer que firewalls de rede internos) é usado para gerenciar os fluxos de tráfego de rede entre locais, áreas operacionais, divisões ou outras unidades de negócios. É aplicado nos limites de sub-rede. Dessa forma, pode haver uma violação de rede em uma área e não em toda a rede. Também pode servir para proteger áreas da rede que garante, como bancos de dados ou unidades de pesquisa e desenvolvimento.

Para empresas muito grandes ou com perímetros de rede difíceis de proteger, os firewalls de segmentação de rede são muito úteis.

Nível de proteção: embora um invasor possa não conseguir mover um firewall de segmentação de rede de uma parte para outra, ele só pode retardar o progresso de um invasor na prática se a interrupção inicial for rápida na identificação.

Pontos fortes e fracos: Se um agressor obtém acesso à rede, pode ser significativamente mais difícil para um firewall de segmentação de rede acessar informações particularmente sensíveis.

3. Firewalls de banco de dados

Como o próprio nome indica, os firewalls são um tipo de firewall para aplicativos da Web projetados para proteger bancos de dados. Geralmente, eles são instalados diretamente no servidor do banco de dados (ou próximo à entrada da rede, onde mais de um servidor possui vários servidores projetados para protegê-los). Seu objetivo é identificar e evitar ataques únicos ao servidor, como scripts entre sites, que podem levar a informações confidenciais nos bancos de dados acessados pelos invasores.

Nível de proteção : a perda de informações confidenciais geralmente é cara e dispendiosa, no que diz respeito à credibilidade perdida e à falta de anúncios . Para esse fim, são necessárias todas as etapas apropriadas para proteger os bancos de dados e seus dados. Para a segurança desses dados armazenados, um firewall de rede foi adicionado consideravelmente .

Se você mantiver dados valiosos ou confidenciais do banco de dados, é altamente recomendável que um firewall seja usado. De acordo com a segurança baseada em risco, mais de 4 bilhões de registros foram roubados quatro vezes mais que em 2013 Quando os hackers continuam a direcionar efetivamente os bancos de dados, isso significa que os registros são cada vez mais importantes.

Pontos fortes e fracos: Os firewalls do servidor podem fornecer uma medida de segurança eficaz e também podem ser usados para rastrear, revisar e relatar a conformidade para fins regulatórios. No entanto, somente se configurados e modificados corretamente e oferecem pouca proteção contra explorações de dia zero, eles serão eficazes.

4. Firewalls baseados em nuvem

Um firewall baseado em nuvem é uma alternativa a um firewall corporativo de datacenter, mas tem o mesmo objetivo: proteger uma rede, aplicativo, banco de dados ou outros recursos de TI.

Nível de proteção: o profissional de segurança especializado em gerenciamento de firewall configura e gerencia um firewall em nuvem como um serviço, para oferecer uma excelente proteção aos recursos que protege. Também será altamente acessível com pouco ou nenhum tempo de inatividade programado ou não planejado. Geralmente, isso é feito com a configuração dos roteadores da empresa para desviar o tráfego para o firewall em nuvem quando os usuários móveis se conectam a ele por meio de uma VPN ou como proxy.

Embora sejam fornecidos firewalls de contêiner dedicados, um contêiner também pode ser protegido por meio de tabelas de ip que são executadas no contêiner com firewalls de host.

Pontos fortes e fracos: A configuração de um firewall de contêiner é provavelmente mais fácil do que um firewall host que opera em todos os contêineres. Mas pode ser um desperdício e difícil justificar com base em custos em ambientes menores.

5. Firewalls de próxima geração

Os firewalls de última geração são usados para proteger a rede contra tráfego de dados indesejados, mas são diferentes dos firewalls convencionais. Além de sua porta, origem, endereço IP de destino e protocolo, os NGFWs fornecem visibilidade ao software com visibilidade de pilha completa, observando o conteúdo de cada pacote de dados. Permite proibir o uso de aplicativos específicos, como pares para aplicativos de compartilhamento de arquivos nas camadas de aplicativos e limitar aplicativos como permitir que o Skype seja usado para voz através de chamadas IP, mas não para compartilhamento de arquivos, usando um firewall da camada de aplicativo.

Um NGFW fornece melhor cobertura de firewall de rede do que um firewall convencional, deixando os custos e os problemas de desempenho por um lado. Além disso, muitos NGFWs oferecem outras funcionalidades, como a detecção de invasões, a verificação de malware e a inspeção de software SSL . Isso pode ser útil para organizações com esses aplicativos que ainda não possuem soluções pontuais, mas também podem levar a uma diminuição significativa na capacidade de taxa de transferência de dados do NGFW quando desativado.

Pontos fortes e fracos: O NGFW possui muito mais controle de grãos, o que permite ao NGFW abordar uma ampla gama de ameaças em potencial e não pode acessar a rede corporativa. No entanto, os NGFWs custam mais do que os firewalls tradicionais, o que pode causar problemas de desempenho de rede porque eles realizam inspeção de pacotes, e não apenas filtros de pacotes.

Proteção de nível: bastante alta porque fornece um alto grau de controle granular. Tais tarefas podem ser necessárias para conformidade com PCI e HIPAA.

Gerenciamento unificado de ameaças

Os dispositivos UTM unificados oferecem às pequenas e médias empresas uma solução de segurança quase completa como uma única caixa que se conecta à rede. Os recursos típicos do UTM incluem firewalls padrão, um sistema de detecção de intrusões (incluindo a verificação de tráfego de entrada, emails em busca de vírus e malware, lista negra) e uma lista negra de endereços da Web para impedir que os funcionários acessem sites identificados como phishing. Os recursos do firewall de aplicativos da web e do firewall de última geração (NGFW) também apresentam gateways da Web seguros (às vezes).

Pontos fortes e fracos: As UTMs têm uma atração importante: uma única compra cobre todos os requisitos de segurança e pode controlar e configurar todos os recursos de segurança por meio de um único console de gerenciamento. A maioria dos UTMs oferece níveis básicos de segurança ao preço original de compra, e produtos de segurança adicionais (como IPS) podem estar disponíveis mediante uma taxa de licença opcional. A principal desvantagem é que os UTMs não podem oferecer o mesmo nível de segurança que uma combinação de produtos mais complexos, mas pode ser acadêmico porque muitas vezes há uma escolha entre UTM e nenhuma solução de segurança.

Os UTMs são adequados para empresas menores que não possuem equipe de segurança dedicada e não possuem o conhecimento necessário para configurar soluções pontuais.

Nível de proteção: alguns UTMs funcionam bem para proteger uma rede, mas as melhores soluções podem oferecer melhor proteção para cada recurso de segurança.

Conclusão

Portanto, neste artigo, vimos diferentes tipos de firewalls com seus pontos fortes e fracos. Qualquer que seja o tipo de firewall selecionado, lembre-se de que um firewall com defeito pode ser pior do que um firewall, de alguma forma, porque oferece uma impressão de segurança perigosa e oferece pouco ou nenhum firewall. Espero que você ache este artigo útil ao escolher o firewall apropriado para o seu sistema.

Artigos recomendados

Este é um guia para tipos de firewalls. Aqui discutimos os cinco principais tipos, como aplicativos da Web, segmentação de rede, banco de dados, firewalls baseados em nuvem e de última geração, com seus pontos fortes e fracos. Você também pode consultar os seguintes artigos para saber mais -

- Os 9 principais tipos de segurança cibernética

- Introdução às tecnologias de segurança

- O que é um ataque de phishing?

- O que é segurança de rede? | Vantagens

- Dispositivos de firewall

- O que é roteador?

- Habilidades para se tornar um desenvolvedor Web Full-Stack