Técnicas de segurança de dados

Se a Internet e a tecnologia da informação tornaram nossa vida mais simples, também deu origem a várias ameaças baseadas na segurança. Portanto, tornou-se igualmente importante proteger seus dados cruciais e outras informações com técnicas apropriadas de segurança e privacidade de dados. No entanto, sua primeira tarefa em questão é identificar os dados confidenciais que você deseja proteger contra vazamentos. Essa identificação só pode ser feita após a conclusão cuidadosa da auditoria. Depois de entender o significado da segurança dos dados, seu próximo trabalho é obter uma compreensão metódica de quais partes dos dados estão vulneráveis e precisam de proteção definida.

Os hackers, os phishers e os farmacêuticos tornaram-se bastante inteligentes nos dias de hoje e, portanto, você precisa ser mais esperto do que eles para anular quaisquer fatores de risco existentes. As técnicas de segurança de dados destacam todas as etapas vitais que precisam ser tomadas para manter suas informações seguras e intactas. Mas é importante lembrar neste momento que nem todas as etapas podem ser aplicáveis e relevantes para todas as empresas.

Vamos começar com os 8 exemplos importantes de técnicas de segurança de dados e privacidade:

# 1 Técnicas de segurança de dados - instalação de software antivírus

Depois de entender o significado da segurança dos dados, vamos começar com diferentes tipos de vírus e ameaças de malware, continuando atacando o sistema do computador. Portanto, torna-se essencial que todo sistema de computador tenha um software antivírus atualizado instalado nele e seja um dos melhores exemplos de segurança de dados. A simples instalação do software não resolverá o seu objetivo, mas é necessário atualizá-lo regularmente pelo menos em uma semana. Você deve ter o conhecimento de configurar o software. No entanto, também é essencial que você conheça os diferentes tipos de vírus. Obviamente, eles são convidados indesejados que penetram no seu computador através de várias fontes, como discos rígidos externos, incluindo pen drives, CDs ou DVDs infectados, navegação em sites desprotegidos, e-mails e outros arquivos e documentos. Alguns vírus podem ser facilmente detectados e removidos com o software antivírus enquanto outros estão ocultos e torna-se difícil rastreá-los. Além dos vírus, o computador também pode ser afetado por:

- Cavalos de Tróia

Este é um termo grego que, se penetrar no seu computador, pode trazer códigos maliciosos que podem criar um impacto adverso em arquivos e software importantes. Cavalos de Tróia basicamente atacam o sistema quando você está baixando algo de uma fonte desconhecida e desprotegida. Portanto, você precisa verificar a autenticidade do site antes de começar a baixar um arquivo.

- Worms

Segundo os especialistas em segurança, os worms representam uma ameaça ainda maior que o vírus e podem facilmente entrar no seu sistema. Eles geralmente atacam através de e-mails fraudulentos ou sites falsos que infectam os arquivos e documentos. Eles se espalham mais rapidamente e atacam o sistema em massa ao mesmo tempo.

# 2 Instalação das atualizações mais recentes para eliminar ameaças de técnicas de segurança de dados

Foi descoberto através de um estudo que a maioria dos softwares da Microsoft, como o sistema operacional como o Windows XP, possui códigos altamente sensíveis. É provável que esses códigos possam ter alguns erros difíceis de detectar às vezes, mas esse também é um dos melhores exemplos de segurança de dados. Esses erros incluem principalmente a função incorreta dos códigos, travamentos de programas e assim por diante. Eles tendem a enfraquecer a segurança da qual os hackers tiram vantagem facilmente. Eles são capazes de acessar os arquivos protegidos e geralmente podem danificar os dados por diferentes métodos ilegais.

No entanto, não é que esses problemas não possam ser resolvidos. Você pode fazer uso de atualizações e patches baixando-os gratuitamente. Eles também são chamados de service packs. Você deve ficar de olho nas atualizações do programa. É melhor não usar versões antigas do sistema operacional Microsoft ou MS Office como 1998, 2001, 2003, XP, 0W`ord doc, Powerpoint, Excel, Outlook e assim por diante.

# 3 Técnicas de segurança de dados - não use spyware e adware

Como proprietário de um computador, você não apenas precisa estar atento às ameaças de vírus e worms que penetram no sistema do computador, mas também vários outros perigos que são perigosos para seus arquivos e documentos confidenciais. É melhor navegar ou navegar na Internet sozinho. Verifique se ninguém está espionando seus hábitos de navegação e coletando informações confidenciais do seu computador. Mas antes disso, você deve saber que é adware.

- Adware

O adware geralmente é um software de espionagem, com o qual uma pessoa pode conhecer que tipo de páginas da web você visita na internet. Você pode encontrar anúncios pop-up que basicamente aparecem em uma janela diferente enquanto navegam na Internet. Se você quiser se livrar desses anúncios desnecessários, precisará imobilizar algumas partes dos controles JavaScript e ActiveX. No entanto, existem algumas exceções ao adware falso. Isso depende em grande parte da autenticidade do software e dos acordos de seu licenciamento.

- Spyware

Por outro lado, o Spyware é como bugs indesejados que infringem seu computador por conta própria. Eles são basicamente cavalos de Tróia ou um arquivo ilegal que é baixado automaticamente, mesmo quando você não o deseja. Especifica suas informações e suas atividades no computador, gravando-as em um disco rígido sem o seu conhecimento. Isso realmente facilita o trabalho dos hackers, pois eles podem detectar facilmente suas informações confidenciais, como senhas, detalhes bancários, pinos do cartão ATM e assim por diante.

# 4 Técnicas de segurança de dados - sempre escolha uma senha incomum e complicada

Muitas vezes você deve ter lido que os hackers conseguiram invadir uma conta de e-mail ou um site porque podiam facilmente quebrar a senha. Uma senha é uma das ferramentas importantes que mantêm todas as suas informações seguras. É aconselhável escolher uma senha que tenha uma boa força em termos de caracteres. Você pode reclamar que as senhas complicadas são bastante difíceis de memorizar e geralmente as pessoas tendem a esquecê-las. Mas você pode anotar em algum lugar. As etapas necessárias a seguir devem ser garantidas para manter sua senha protegida

- Sempre anote sua senha em um local seguro e não nas telas do monitor do computador, onde pode ser facilmente acessada

- Quando você está acessando sua conta (email, Facebook ou Twitter), o administrador geralmente oferece duas opções; Lembre-se da senha e não. Nunca escolha a primeira opção. Ao fazer isso, qualquer pessoa que esteja operando seu computador poderá visualizar sua senha

- Não divulgue sua senha a ninguém, nem mesmo a seu amigo mais próximo ou parente em quem confie completamente

- Você deve continuar alterando sua senha por um período de alguns meses. Nunca mantenha uma senha para nenhuma conta por muito tempo

- Tente manter senhas diferentes para contas diferentes. Por exemplo, a senha do seu ID de email não deve corresponder ao Facebook ou vice-versa. Suponha que você precise enviar IDs por e-mail, mesmo assim a senha nunca deve ser a mesma

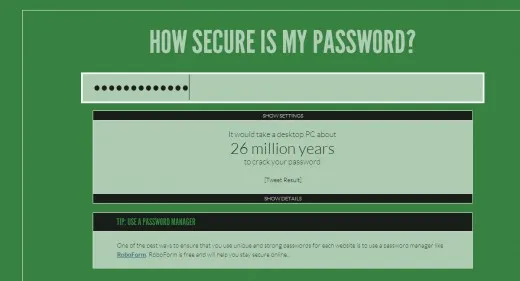

# 5 Técnicas de segurança de dados - Criando uma senha forte

Uma senha forte também está na lista de exemplos de segurança de dados, porque você já está ciente da necessidade de criar uma senha completa e forte que não caia no radar dos hackers facilmente. Os atacantes costumam usar ferramentas de quebra de senha, como adivinhação inteligente, automação e dicionário dos ataques.

Alguns recursos essenciais de uma senha forte

- O comprimento ideal de qualquer senha não é inferior a oito caracteres

- Sempre deve incluir um caractere digitado em maiúsculas e minúsculas, caracteres especiais como (@, #, $) também conhecidos como símbolos e pelo menos um número de um a zero. É ideal colocar símbolos na segunda ou sexta posição

- Por favor, faça isso como sua senha; seu nome, ID de usuário, data de nascimento, localidade onde mora, nome dos pais, escola ou instituição, número do veículo, número do celular ou qualquer palavra extremamente fácil.

Cursos recomendados

- Programa no Windows 10

- Programa de pacote de teste de software

- Programa de Programação em Python

- Treinamento de certificação online no Django

# 6 Técnicas de segurança de dados - tente evitar os riscos dos emails

Frequentemente, presumimos que um email seja um dos meios mais importantes e eficazes de comunicação eletrônica atualmente. Está absolutamente correto. No entanto, é preciso ver também o outro lado da moeda. Se você não estiver alerta e vigiando sua conta de e-mail, estará enfrentando muitos problemas. Os especialistas em cibernética acreditam que os e-mails são os métodos mais fáceis e rápidos, provavelmente empregados pelos invasores para enviar vírus para a maior parte dos sistemas de computadores em um escritório. Aqui estão as etapas para garantir a segurança e a privacidade do email.

- Emails protegidos por senha

Quase todos os IDs de email são protegidos por uma senha e você precisa fazer login digitando nome de usuário e senha. Ninguém pode usar sua conta de e-mail para qualquer finalidade sem saber a senha.

- Verifique tudo antes de pressionar Enviar

É extremamente fácil enviar um email para qualquer pessoa com apenas um clique no botão Enviar. No entanto, você precisa ter muito cuidado antes de enviar um email para qualquer pessoa. Deve-se garantir que você tenha inserido o endereço de e-mail correto e completo do destinatário. Como proprietário da empresa, é sua responsabilidade ensinar a seus funcionários o processo de proteção de informações confidenciais.

- Manter as declarações de privacidade

A maioria das grandes empresas possui uma declaração de privacidade incluída em seus emails. Você o encontrará principalmente no final do e-mail, provavelmente na forma de texto de assinatura. Bem, se você perguntar a um especialista, ele certamente diria que é uma ótima ferramenta para se ter em seu patrimônio.

- Não fique sob ataque de phishing

Esses são os truques comuns usados por hackers ou phishers para prender as vítimas por meio de IDs de email falsos ou fraudulentos, a fim de conhecer algumas informações confidenciais, como dados bancários e outras informações financeiras. Eles costumam usar logotipos de empresas e identificações de e-mail de empresas renomadas e grandes para atingir suas vítimas. O email parecerá totalmente autêntico, mas é apenas um email ilegal. Eles tentam atrair as pessoas através de enormes prêmios em dinheiro e outras recompensas. Tenha muito cuidado e não responda a nenhum desses emails. Exclua-os imediatamente.

- Uso de criptografia de email

Essa é outra maneira eficaz e útil de proteger seus e-mails de hackers, especialmente se o conteúdo da mensagem for extremamente confidencial. Nesse cenário, torna-se realmente difícil para qualquer pessoa decodificar o conteúdo porque ele está em um formato não criptografado.

- Fazer uso de filtros de spam

Spam são os e-mails desnecessários ou indesejados que entram na sua caixa de entrada e toda vez que você precisa limpá-los. No entanto, com o uso dos filtros de spam, você pode se livrar de e-mails não solicitados, pois eles não permitirão que eles cheguem à sua caixa de entrada. Você sabe que a maioria dos spams são e-mails falsos que não têm nenhuma relevância para o seu trabalho. Eles podem ser enviados intencionalmente carregados com o vírus para interromper o sistema do computador.

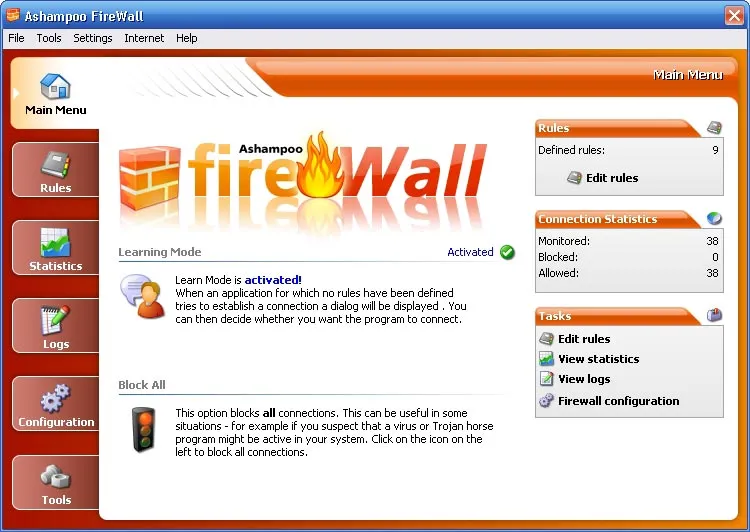

# 7 Técnicas de segurança de dados - a utilidade de instalar o firewall

A instalação de um firewall também é um dos exemplos de segurança de dados, porque quando você está usando a Internet, a conexão estabelecida é dos dois lados. No entanto, ao acessar a Internet, você pode encontrar algumas páginas da web não autorizadas sem saber. Portanto, você precisa de uma ferramenta de segurança forte para impedir essa instância. Na prática, o firewall sempre desempenha o papel muito importante de um guarda que protege seu sistema contra a visita a sites falsos. Ele fica de olho em todos os portos e avisa assim que você entra no território desprotegido de um site.

Você pode instalar o firewall importante na forma de hardware ou software de técnicas de segurança de dados. Falando sobre o processo de instalação, os firewalls de software são sempre mais fáceis de instalar. No entanto, eles podem ser usados apenas para um único sistema de computador. Por outro lado, os firewalls de hardware basicamente protegem toda uma rede de sistemas de computador. Qualquer conexão à Internet que você possa usar; é importante instalar um firewall para o seu sistema pessoal ou para o escritório.

# 8 Técnicas de segurança de dados - Bloqueando todos os seus arquivos e documentos importantes

Nos exemplos de segurança de dados, bloquear seus arquivos e documentos também é um exemplo útil de técnicas de segurança de dados, porque os dados eletrônicos podem ser acessados de qualquer lugar do mundo e, portanto, se você não deseja que todos os seus documentos sejam acessados por todos, bloqueie e proteja seus dados onde quer que estejam. No entanto, você deve se lembrar do local onde protegeu seus dados. Além disso, é extremamente importante proteger seus servidores também.

Conclusão das técnicas de segurança de dados

Os dados e outras informações vitais armazenadas no sistema do computador são bastante confidenciais e confidenciais para você e sua empresa. Com as ameaças cibernéticas cada vez maiores, garantir uma privacidade e dados de segurança robustos e fortalecidos se tornou muito crucial. Além de seguir as etapas, você deve sempre permanecer alerta e atento ao usar a Internet.

Artigos recomendados

Este foi um guia para a TI ter gerado várias ameaças baseadas em segurança. Aqui estão 8 maneiras essenciais de garantir técnicas completas de segurança de dados e privacidade. Estes são os seguintes links externos relacionados a técnicas de segurança de dados.

- 32 Ferramentas importantes de segurança cibernética Você deve estar ciente de

- Aplicativos de segurança Android mais eficazes (mais recentes)

- Etapa importante para ter sucesso na programação em Python (truques)

- Guia completo para Android e Open Source Security (SO)

- Informações sobre a função PROPER no Excel