Introdução à criptografia de chave pública

A criptografia de chave pública também é chamada de criptografia de chave assimétrica. Como o próprio nome diz uma chave assimétrica, duas chaves diferentes são usadas para a criptografia de chave pública. Uma chave é usada para o processo de criptografia e outra chave é usada para o processo de descriptografia. Depois que a chave for decidida para criptografia e descriptografia, nenhuma outra chave será usada. A partir dessas duas chaves, uma chave é chamada de chave pública e outra é chamada de chave privada.

Vamos supor que você deseja se comunicar com amigos pela Internet. Para iniciar a comunicação com segurança, você precisa obter as chaves pública e privada. A chave privada é uma chave secreta, você deve mantê-la em segredo. Se a chave privada for descartada para outra parte, há uma chance de ataque por terceiros.

Suponha que X queira se comunicar com Y de forma segura, então X e Y devem ter uma chave pública e uma chave privada.

- X deve manter sua chave privada em segredo.

- X deve informar sua chave pública para Y.

- Você deve manter sua chave privada em segredo.

- Y deve informar sua chave pública para X.

Como funciona a criptografia de chave pública?

O trabalho de criptografia de chave pública é explicado abaixo:

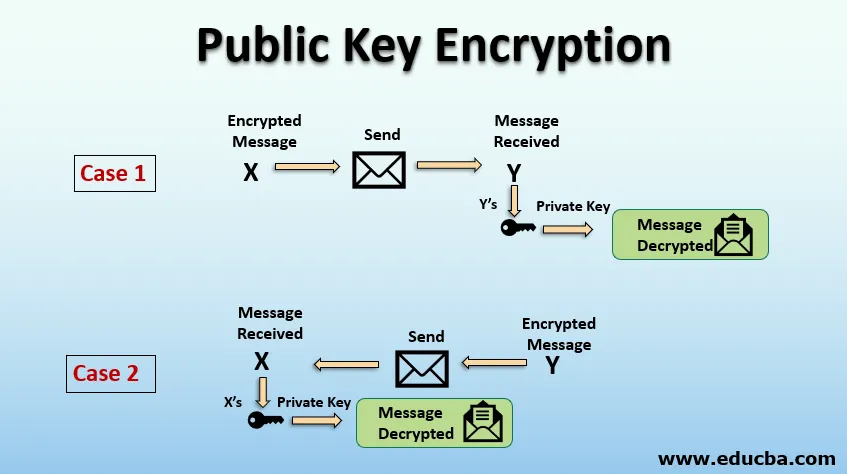

Caso 1

Quando X deseja se comunicar com Y, X usa a chave pública de Y para criptografar a mensagem, isso é possível porque Y compartilha sua chave pública com X.

- X envia a mensagem criptografada para Y.

- Y recebe a mensagem de X.

- Y descriptografa a mensagem usando ela, ou seja, a chave privada de Y.

Nota: Apenas Y sabe que sua chave e mensagem privadas podem ser descriptografadas usando a chave privada de Y. A vantagem disso é que a parte não pode descriptografar a mensagem porque ele / ela não conhece a chave privada de Y. Somente a chave privada de Y pode descriptografar a mensagem.

Caso 2

Quando Y deseja se comunicar com X, Y usa a chave pública de X para criptografar a mensagem. Isso é possível porque X compartilha sua chave pública para Y.

- Y envia a mensagem criptografada para o X.

- X recebe a mensagem de Y

- X descriptografa a mensagem usando ela, ou seja, a chave privada de X.

Componentes

A seguir, estão os componentes da criptografia de chave pública:

- Texto sem formatação: o texto que está em um formato legível e pode ser entendido por qualquer pessoa é chamado de texto sem formatação. O texto sem formatação é usado como uma entrada para o processo de criptografia.

- Texto cifrado : é o texto que é convertido para o formato legível em um formato não legível usando o algoritmo de criptografia chamado de texto cifrado. O texto cifrado é uma saída do processo de criptografia. Está em um formato não legível e não é compreendido por ninguém.

- Chave pública: a chave conhecida por todos é conhecida como chave pública. Uma chave pública é geralmente usada para o processo de criptografia no lado do remetente.

- Chave privada: a chave que não é conhecida por todos, que é mantida em segredo, é conhecida como chave privada. A chave privada é usada para o processo de descriptografia no lado do receptor.

- Algoritmo de criptografia: o algoritmo usado para converter texto sem formatação em texto cifrado é conhecido como algoritmo de criptografia.

- Algoritmo de descriptografia: O algoritmo usado para converter texto cifrado em texto sem formatação é conhecido como algoritmo de descriptografia.

Algoritmos de criptografia de chave pública

A seguir, são apresentados os algoritmos da criptografia de chave pública.

Algoritmo RSA

O RSA é o algoritmo de criptografia de chave pública mais popular. O algoritmo RSA é baseado no cálculo matemático, identificando e multiplicando um grande número primo é fácil, mas difícil de fatorar seu fator. As chaves públicas e privadas usadas no RSA são grandes números primos.

Etapas para algoritmos RSA:

- Selecione dois grandes números primos X e Y.

- Calcular o produto N = X * Y.

- Escolha a chave pública E de modo que não seja um fator de (X - 1) e (Y - 1).

- Escolha a chave privada D para que a seguinte equação se torne verdadeira.

- (D * E) mod (X - 1) * (Y - 1) = 1

- Para criptografia, calcule CT como CT = PT E mod N.

- Envie o CT para o receptor.

- Para descriptografia, calcule PT como PT = CT D mod N.

Algoritmo de criptografia ElGamal

ElGamal é outro algoritmo de criptografia de chave pública popular.

Geração de chave ElGamal:

- Selecione o número primo grande P como chave pública e Q como chave privada.

- Selecione a segunda chave de criptografia como E1.

- Selecione a terceira chave de criptografia como E2, de modo que E2 = E Q modifique a criptografia da Chave ElGamal.

- Selecione o número aleatório R.

- Calcular o texto cifrado como CT = E1 R mod P.

- Calcular o segundo texto de cifra CT2 = (PT * E2 R) mod P Descriptografia de chave ElGamal

- Calcular texto simples como PT = (CT2 * (CT Q) - 1) mod P.

Artigos recomendados

Este é um guia para criptografia de chave pública. Aqui discutimos a criptografia de chave pública, seus componentes e como isso funciona junto com exemplos. Você também pode consultar os seguintes artigos para saber mais -

- O que você pode fazer com a criptografia de chave simétrica?

- Criptografia vs criptografia

- Tipos de algoritmos simétricos

- Os principais recursos do Dropbox