Introdução ao Ransomware

Já encontrou o termo "resgate"? O resgate é geralmente uma grande soma de dinheiro exigida em troca de alguém ou algo. É comumente usado em casos de seqüestro em que o seqüestrador exige um resgate em troca do refém.

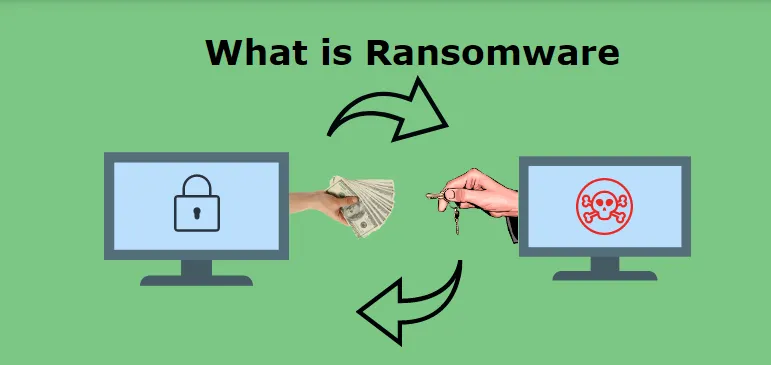

O ransomware ou como se pode referir a ele como "malware de resgate" não é diferente. É um tipo de malware que bloqueia o acesso de alguém a seus próprios recursos do sistema ou ameaça tornar públicos os dados confidenciais das vítimas se um resgate não for pago. Suas raízes remontam ao final dos anos 80. O primeiro malware desse tipo foi escrito por Joseph Popp em 1989 e era conhecido pelo nome de “PC Cyborg”.

No entanto, naquela época, o ransomware não era uma grande ameaça, pois qualquer pessoa com um conhecimento decente de computadores poderia facilmente reverter o malware e corrigir o problema. Com o tempo, o ransomware evoluiu para o estágio em que não se pode revertê-lo sem obter a chave de descriptografia.

Como o Ransomware funciona?

- A criptografia desempenha um papel vital no funcionamento do ransomware. Em uma nota mais precisa, é a criptovirologia - um ramo da criptografia especializado no design de softwares maliciosos. A criptovirologia utiliza recursos de criptografia para criptografar e descriptografar dados com a ajuda de chaves. O ransomware criptografa os dados da vítima, tornando-os ilegíveis, portanto inutilizáveis e corrompidos. Em seguida, exige um resgate em troca da chave que pode descriptografar seus dados e torná-los utilizáveis mais uma vez.

- Esta técnica é bem conhecida pelo nome “extorsão criptoviral”. Descriptografar os dados afetados sem a chave de descriptografia é impossível neste caso. Os resgates são exigidos na forma de moedas digitais, como criptomoedas, por exemplo, bitcoins para ajudar a garantir que as transações permaneçam rastreáveis. Os autores aproveitam esse procedimento de câmbio para evitar serem rastreados.

Como meu sistema pode ser infectado pelo Ransomware?

O ransomware geralmente se espalha por meio de interações humanas com a Internet através de um navegador. Pode ser disfarçado de anexos ou links em um email no qual um usuário pode clicar por pura curiosidade. Também poderia fazer parte de um anúncio on-line ou links em um site que levaria a um site mal-intencionado ou baixaria o malware no sistema de alguém sob o pretexto de baixar outro arquivo que a vítima acharia útil.

No entanto, houve casos em que o ransomware conseguiu navegar de um sistema para outro sem qualquer intervenção humana. Por exemplo, o ransomware "WannaCry", que causou estragos no início de 2017, havia infectado até 200.000 computadores em 150 países.

Tipos / tipos de ransomware

Aqui estão alguns novos tipos / tipos de Ransomware que você deve conhecer:

1. CryptoLocker

Este ransomware visava sistemas operacionais em execução no Microsoft Windows. Ele migraria como anexos por email. Ele foi altamente ativo por um breve período, de 5 de setembro de 2013 a final de maio de 2014. No entanto, nesse breve período, acreditava-se que um total de US $ 3 milhões havia sido extorquido das vítimas. Embora tenha sido retirado em maio de 2014, é fornecido como base para muitos outros ransomwares futuros ainda disponíveis no mercado, como CryptoWall, Torrent Locker, etc.

2. Serra de vaivém

Inicialmente desenvolvido em 2016, era conhecido como "BitcoinBlackmailer". Ele criptografa os dados de uma pessoa e continua excluindo-os em intervalos regulares, a menos que o resgate seja pago. Uma hora é fornecida à vítima para pagamento do resgate. O primeiro arquivo é excluído após esta hora inicial se o resgate não for recebido. A seguir, o número de arquivos excluídos aumenta exponencialmente na falta de recebimento do resgate reivindicado. A vítima tem no máximo 72 horas para pagar o resgate, após o qual todos os arquivos são excluídos.

3. Petya

Ele ataca diretamente o mecanismo de inicialização do computador, corrompendo o registro mestre de inicialização e executando uma carga útil que impede que o sistema seja inicializado. Este ransomware tem como alvo os sistemas Windows.

4. KeRanger

Este ransomware foi projetado para atacar computadores em execução no Mac OS e afetou mais de 7000 sistemas usando o Mac. Ele criptografa seus arquivos e dados enquanto exige um resgate em troca de descriptografar os mesmos.

5. ZCryptor

Ele se infiltra no sistema, disfarçando-se de instalador do software necessário. Uma vez instalado, afeta as unidades externas e as unidades flash, a fim de se propagar ainda mais em outros computadores. Depois disso, ele criptografa os arquivos adicionando uma extensão .zcrypt ao arquivo.

Detecção e Prevenção

Deve-se fazer uso de software anti-ransomware para detectar invasões de ransomware em um estágio inicial. Por exemplo, a Cyberson fornece o software gratuito "RansomFree", projetado para encontrar e impedir ataques de ransomware. Existem poucos no mercado, são o Ransom Stopper da CyberSight, o anti-ransomware de alarme de zona da Check Point, o anti-ransomware da CryptoDrop. Esses softwares são acionados quando detectam um arquivo sendo criptografado. Eles também contam com outros comportamentos típicos do ransomware para estimular a ação.

Medidas preventivas

Poucas medidas preventivas a serem tomadas são:

1. Backup

Lembre-se de recuperar os arquivos de tempos em tempos e salvá-los em outro disco rígido externo ou remotamente na nuvem. Dessa forma, a perda de dados pode ser evitada devido a muitas outras possíveis falhas, como falha no sistema e não apenas a partir de ransomware.

2. Atualizando versões do sistema operacional

Deve-se manter seus sistemas atualizados para a versão mais recente do sistema operacional, pois esses lançamentos tendem a ter atualizações que podem bloquear ataques de ransomware ou torná-los menos catastróficos por natureza.

3. Usando o software anti-Ransomware

Proteger seu sistema com software anti-ransomware ajuda a tomar medidas preventivas no estágio inicial do ataque. Além disso, deve-se manter o software anti-ransomware atualizado e verificar o sistema em intervalos regulares.

4. Bloquear endereços de e-mail desconhecidos e sites potencialmente prejudiciais

A prevenção de emails e links maliciosos responsáveis pelos ataques pode ajudar a reduzir o problema pela raiz. Essa configuração pode ser personalizada usando as configurações de antivírus.

Como remover o Ransomware?

Depois de infectado, você tem apenas três opções para procurar:

1. Formate e restaure arquivos de backup: certifique-se de formatar e procurar ransomware. Exclua os arquivos encontrados afetados e restaure os dados do seu backup.

2. Use o software de descriptografia: Se o ransomware for menos grave, é possível encontrar uma ferramenta de descriptografia que pode ajudar a descriptografar os arquivos afetados sem pagar um resgate.

3. Liquidar o resgate: como os ransomwares mais sofisticados não podem ser descriptografados usando as ferramentas de descriptografia gratuitas disponíveis online. Alguém pode ter que pagar o resgate. Deve-se notar também que o pagamento do resgate não garante que alguém possa reviver os dados.

Artigos recomendados

Este é um guia para o que é o Ransomware ?. Aqui discutimos a definição, conceitos, detecção e prevenção do Ransomware. Você também pode consultar nossos outros artigos sugeridos para saber mais -

- Guia definitivo para o que é CSS3?

- Tutoriais sobre AWT em Java

- O que é API em Java?

- O que é a linguagem de programação Kotlin?