O que é o básico sobre cibersegurança?

A palavra básica sobre segurança cibernética pode ser categorizada em duas palavras diferentes, viz cyber significa "coisas direta ou indiretamente relacionadas a computadores" e segurança significa "proteger tipos de coisas de serem mal utilizadas". As terminologias, como Segurança de computador ou Segurança de TI, são um alias para os conceitos básicos de segurança cibernética.

No termo leigo, os princípios básicos de segurança cibernética são medidas tomadas para proteger informações vitais de qualquer roubo ou dano ao hardware, software e às informações neles contidas. As informações vitais podem ser invadidas (ou seja, obter acesso sem privilégios) pelo hacker, ou seja, pessoa que realiza o hacking. Este hacker pode ser conhecido por você ou pode ser alguém anônimo. Existem dois tipos diferentes de hackers, ou seja, hackers de chapéu branco e chapéu preto.

Os hackers de chapéu branco geralmente são pessoas conhecidas por você e permitem conhecer brechas e vulnerabilidades em seu sistema. Eles também são chamados de hackers éticos. Geralmente, eles são contratados por uma empresa corporativa, a fim de encontrar falhas de segurança em seu sistema.

No contraste básico da cibersegurança, um hacker de chapéu preto é aquele que realiza hackers para obter lucro (ou por diversão ou vingança) com informações vitais. Essas informações vitais podem ser detalhes confidenciais individuais, como dados bancários, acesso a email etc., ou detalhes confidenciais da empresa, como acesso a um servidor seguro etc.

Os hackers realizados podem ser classificados em diferentes tipos, como:

- Engenharia social

- Backdoors

- Ataque de negação de serviço (DoS)

- Bisbilhotar

- Spoofing

- Phishing

Engenharia social é uma habilidade pela qual o hacker obtém informações vitais por ter uma boa comunicação com a vítima. Por exemplo, ao se comunicar com um amigo, você divulga credenciais de e-mail que são ouvidas por uma pessoa desconhecida logo atrás de você (mostrado na captura de tela 1).

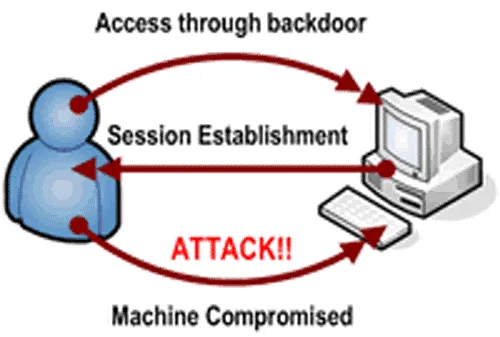

Em um cenário real, backdoors significa permitir entrada e saída secretas para um recurso vital. Em termos de sistemas de computadores, um backdoor é qualquer método secreto de ignorar a autenticação normal ou os controles básicos de segurança cibernética. Essas backdoors podem existir por várias razões, como o design inadequado de um sistema ou a adição intencional por um designer que é mantido em segredo para si mesmo ou que pode ter sido adicionado posteriormente por uma parte autorizada para permitir acesso legítimo ao sistema.

Os ataques de negação de serviço (DoS) são aqueles que não envolvem acesso a máquinas ou recursos de rede para usuários autorizados. Por exemplo, um hacking pode digitar a senha errada várias vezes, para que a conta seja bloqueada ou a máquina / rede seja sobrecarregada a tal ponto que todos os usuários autorizados não possam acessar recursos. Nesse caso, um ataque é realizado por um hacker a partir de uma máquina, ou seja, um único endereço IP. Isso pode ser tratado através do bloqueio de um endereço IP específico usando um firewall. No entanto, pode haver um cenário em que um ataque seja realizado por um hacker de várias máquinas. Isso é conhecido como ataque DDoS (Distributed-Denial-Service).

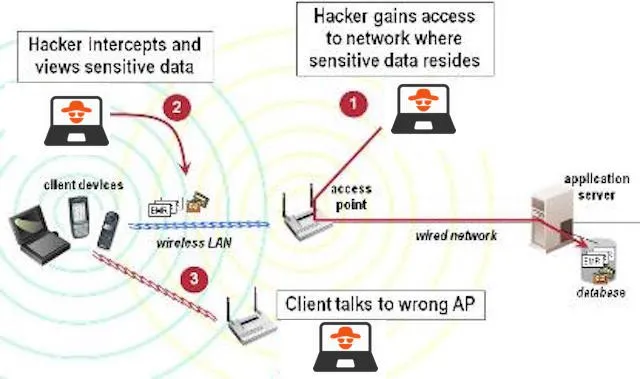

O termo espionagem significa secretamente ouvir uma conversa. Em termos de segurança do computador, isso geralmente é realizado entre os hosts básicos de Cybersecurity em uma rede (mostrado na captura de tela 4). Por exemplo, existe um programa chamado Carnivore, usado pelo FBI (Federal Bureau of Investigation) para espionar o sistema do ISP (Internet Service Providers).

O termo falsificação significa imitar algo enquanto exagera suas características, com algum ganho ou lucro pessoal. A falsificação da identidade do usuário pode ser descrita como uma situação em que uma pessoa ou programa se disfarça com êxito (significa fingir ser alguém que não é) como outra, falsificando dados. Por exemplo, fazer uma ligação de um hacker (alegando ser um usuário original) ao funcionário do banco para realizar transações bancárias.

Cursos recomendados

- Treinamento JIRA

- Curso Online sobre Java EE / J2EE

- Treinamento profissional sobre dispositivos de montagem e cabeamento

- Programa Geral de Rede

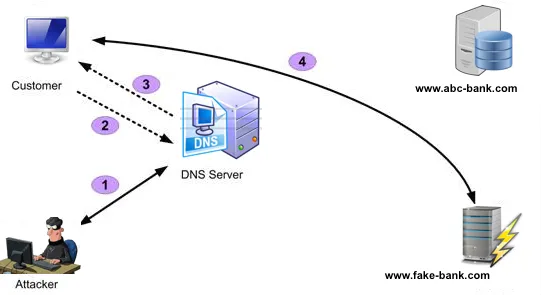

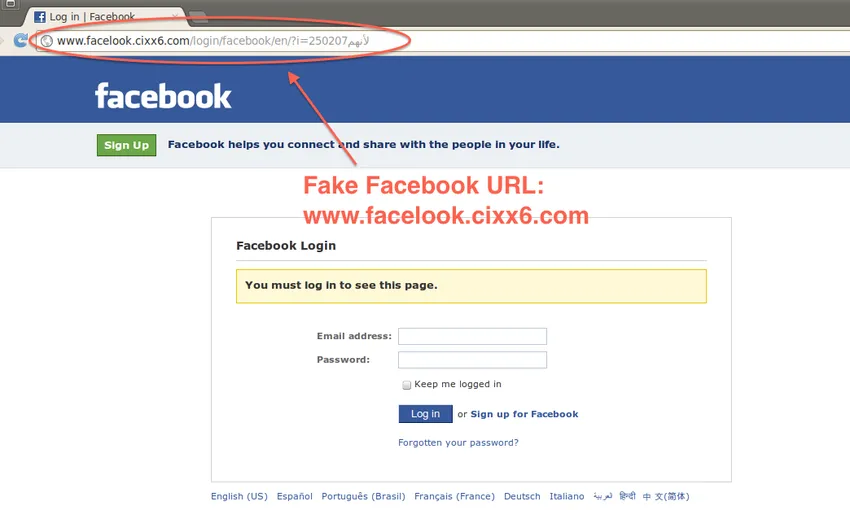

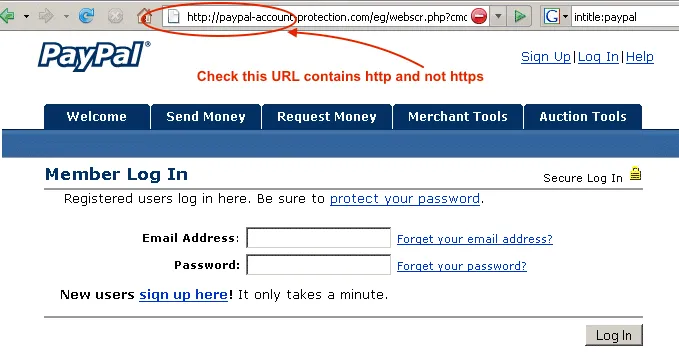

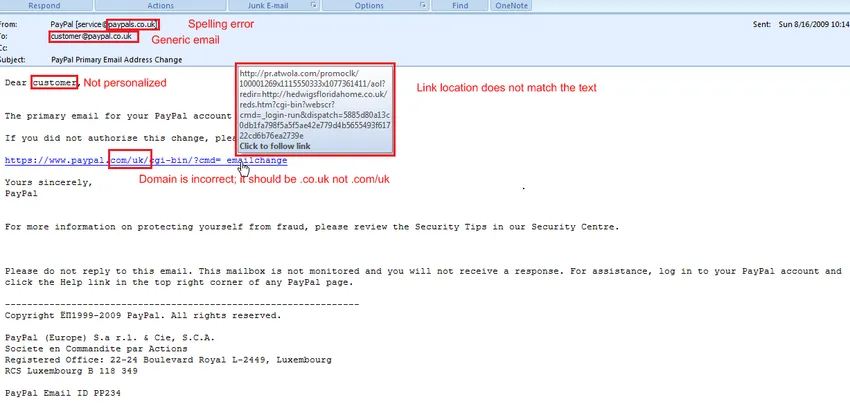

Phishing é a prática fraudulenta de enviar e-mails que pretendem ser de empresas respeitáveis, a fim de induzir indivíduos a revelar informações pessoais, como nome de usuário, senhas e detalhes de cartão de crédito, etc. Isso geralmente é realizado por falsificação de email ou mensagens instantâneas. Geralmente, direciona os usuários para um site que parece legítimo, mas é realmente falso e é controlado por um hacker. O usuário digita detalhes confidenciais no site falso, tornando-se vítima de phishing. A captura de tela 6 mostra como o site de phishing do Facebook é criado.

A melhor maneira de evitar ser invadido é não usar computadores! Isso significa que você estará isolado das informações da rodovia chamadas “Internet”. Esta parece não ser uma abordagem possível para se manter seguro. Existe outra abordagem para manter a segurança, tomando precauções ao trabalhar com computadores.

Dicas de segurança pessoal

Abaixo estão algumas dicas e truques pessoais de segurança que podem ajudá-lo a ser invadido.

1. Importância da segurança cibernética doméstica sem fio:

- O Wi-Fi sempre possui uma senha padrão no estágio inicial da instalação. Altere a senha padrão do Wi-Fi. Uma senha deve ser forte, com caracteres alfabéticos (maiúsculos e minúsculos), numéricos e especiais e deve ter pelo menos oito caracteres.

- Sempre ative a criptografia WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy) compatível para Wi-Fi. É melhor usar alguma criptografia do que não usar nenhuma.

- Mude o nome da rede padrão. Isso ocorre porque as redes padrão são mais propensas a serem invadidas.

- Habilite a filtragem de endereço MAC. Esse mecanismo permite que o Wi-Fi funcione apenas no endereço MAC registrado.

- Não conecte-se automaticamente à rede Wi-Fi aberta, pois essas redes são mais vulneráveis a invasões.

- Desligue a rede durante longos períodos de inatividade.

2. Importância da segurança cibernética nas mídias sociais:

- Tenha cuidado ao clicar nos links recebidos nas mensagens do remetente desconhecido. Isso ocorre porque os links podem ser redirecionados para um site de phishing.

- Saiba o que você postou sobre você. Algumas pessoas publicam detalhes confidenciais, como número de contato pessoal ou endereço em redes sociais como Facebook, Twitter etc., que podem ser perigosos.

- Não confie que uma mensagem é realmente de quem ela é. Pode ser um conteúdo falsificado que afirma ser o remetente original.

- Não permita que serviços de rede social como Facebook, Twitter, LinkedIn, etc, digitalizem seu catálogo de endereços de e-mail. Isso pode dar porta para a leitura de conteúdo de e-mail também.

- Digite o endereço do seu site de rede social diretamente no seu navegador, em vez de clicar no link, pois pode ser um site de phishing esperando para obter seus dados confidenciais.

- Seja seletivo sobre quem você aceita como amigo em uma rede social. Se você adicionar uma pessoa desconhecida em uma rede social, pode ser o ponto de entrada do hacking.

- Escolha suas redes sociais com cuidado. Entenda as políticas de privacidade.

- Tenha cuidado com a instalação de aplicativos complementares em seus sites, pois esse complemento pode ser trojans que podem obter acesso ao seu sistema.

3. Importância da segurança cibernética no sistema bancário on-line:

- Monitore sua conta regularmente.

- evite clicar nos e-mails. Esse e-mail pode ser uma armadilha de phishing e pode causar grandes problemas.

- Altere suas senhas regularmente e sempre use uma senha forte.

- Acesse suas contas de um local seguro, como o Firefox, e não o Internet Explorer.

- Não se deixe enganar se você receber um e-mail ou SMS ou qualquer ligação telefônica que prometa recompensa por fornecer suas informações pessoais, pois pode ser uma abordagem de engenharia social para hackers.

- Use apenas aplicativos oficiais sancionados pelo banco.)

4. Importância da segurança cibernética do telefone móvel:

- Sempre use um padrão, PIN ou senha para bloquear seu dispositivo. Se o dispositivo for roubado e não for protegido por senha, um hacker poderá usar indevidamente o dispositivo.

Captura de tela 11

Captura de tela 11

- Bloqueie automaticamente o telefone para mantê-lo seguro.

- O software de proteção de dados deve ser usado para proteção de dados do dispositivo.

- Mantenha seus aplicativos e software de dispositivo atualizados e sempre atualize a partir do site / fonte original.

5. As crianças cuidam dos princípios de cibersegurança:

- Converse com seus filhos, protegendo suas informações pessoais, cuidando de coisas "gratuitas" e usando senhas de e-mail fortes.

- Aconselhe as crianças a usar o software de segurança para verificar qualquer programa baixado.

- Monitore as atividades P2P (pares-2-pares) dos seus filhos ou os hábitos de compartilhamento de arquivos.

- Ensine-os sobre golpes de phishing usando uma demonstração.

- Ensine as crianças sobre os aplicativos que instalam.

Fonte da primeira imagem: pixabay.com

Artigos recomendados

Aqui estão alguns artigos que ajudarão você a obter mais detalhes sobre os tipos de segurança cibernética. Basta acessar o link.

- 13 você sabia 13 tipos úteis de regras de etiqueta de e-mail

- 32 Ferramentas importantes de segurança cibernética Você deve estar ciente de

- O papel da importância da segurança cibernética em nossa vida

- Você sabia? 4 tipos nocivos de crimes cibernéticos na Índia

- Cyber Marketing