Hacker Ético Certificado - Não é incomum as pessoas falarem sobre a invasão de um site e você pode ter visto notícias sobre sites populares sendo invadidos por um grupo de pessoas ou por um indivíduo. No mundo cibernético, as pessoas que praticam esses atos 'criminosos' são chamadas de hackers. Eles podem ser programadores inteligentes ou administradores de rede que podem estar se esforçando para emocionar ou roubar informações ou assumir o controle de um site ou portal.

Para encontrar brechas em um sistema ou propriedade, o melhor método é empregar um ladrão e descobri-lo. Na tecnologia da informação, brechas e fraquezas em um site são descobertas pelas empresas, empregando hackers éticos. Eles são pessoas treinadas e certificadas com anos de experiência para detectar brechas, para que as empresas possam conectá-lo em breve e evitar grandes perdas em caso de hackers ou ataques de vírus inesperados em um site.

A gravidade dos ataques cibernéticos pode ser avaliada no plano de ação da Casa Branca dos EUA para gastar US $ 19 bilhões em iniciativas de segurança cibernética, incluindo educar os consumidores a usar a autenticação de dois fatores. Isso ocorre depois de hackers recentes que comprometiam dados pessoais de cidadãos dos EUA - em novembro, as autoridades federais cobraram três homens por invadir sistemas de nove instituições financeiras, incluindo JP Morgan, Dow Jones, Scottrade e eTrade, colocando em risco os dados de 100 milhões de clientes.

Um estudo do Instituto Ponemon em 2014 mostrou que o custo médio de uma violação de dados para a empresa afetada é de US $ 3, 5 milhões

Muitos relatórios de pesquisas e pesquisas do setor indicaram crescentes violações de segurança em sites e redes de computadores, aumentando assim as oportunidades para hackers éticos treinados ou licenciados.

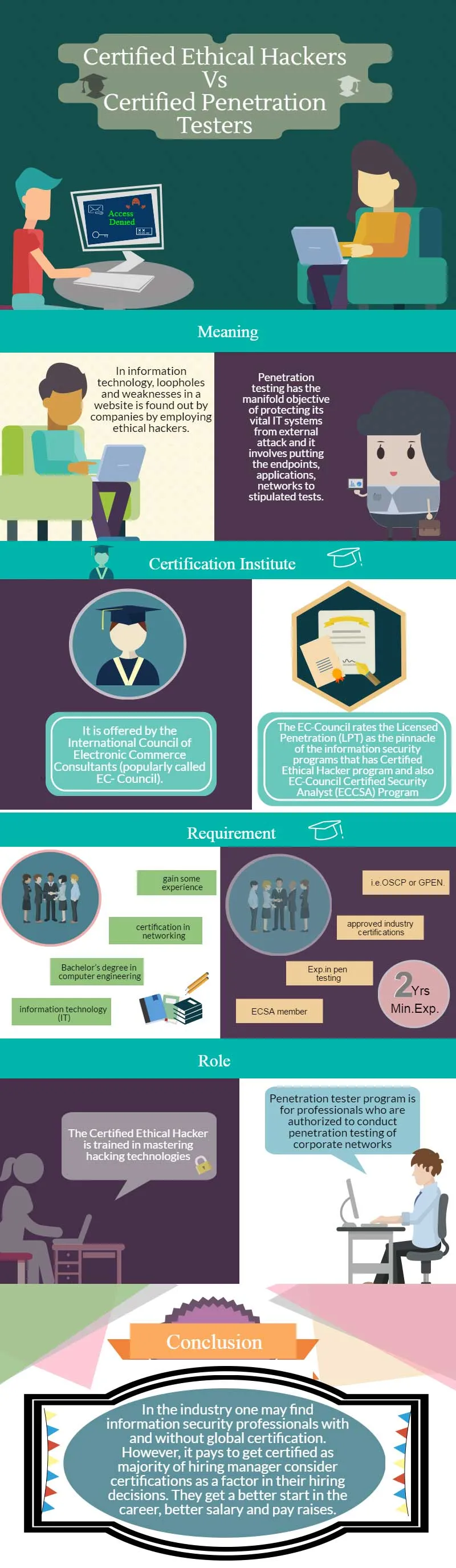

Infografia CEH vs CPT

Como se tornar um Hacker Ético Certificado?

Existem muitas instituições que oferecem cursos de treinamento para hackers, mas, em última análise, isso deve levar você a obter a certificação Certified Ethical Hacker (CEH) oferecida pelo Conselho Internacional de Consultores de Comércio Eletrônico (popularmente chamado EC-Council).

Não é fácil para ninguém se tornar um hacker ético ou um hacker ético certificado, pois a experiência anterior no setor de TI é um requisito para qualquer educação formal nesse domínio. Idealmente, um hacker ético deve ter um histórico de programação com um diploma de bacharel em engenharia da computação ou tecnologia da informação (TI). O primeiro passo é obter uma certificação em rede, obter alguma experiência na área antes de optar pela certificação Cisco CCNA (Cisco Certified Network Associate). É um certificado que valida a capacidade de um profissional de entender configurar, operar, configurar e solucionar problemas de redes comutadas e roteadas de nível médio e também inclui a verificação e implementação de conexões por sites remotos usando WAN.

Depois disso, é melhor obter certificações adicionais na Securty, CISSP ou TICSA. Isso permitirá que a pessoa consiga uma posição em segurança da informação. Nesta fase, será melhor adquirir experiência em testes de penetração. O teste de penetração envolve a avaliação da segurança da implementação de TI feita em uma organização. Isso é feito com o objetivo de identificar as vulnerabilidades presentes na rede. As áreas vulneráveis incluem servidores, sistemas operacionais, redes sem fio, dispositivos móveis, serviço, configurações e aplicativos. Esses testes podem ser feitos manualmente ou executando programas automatizados.

Depois disso, depois de ganhar mais exposição no setor, pode-se tentar a certificação internacional Certified Ethical Hacker (CEH) fornecida pelo Conselho Internacional de Consultores de Comércio Eletrônico (EC-Council). Segundo a EC, o programa Certified Ethical Hacker é o auge dos programas de treinamento de segurança da informação mais desejados para profissionais.

Além das lições de rede, um hacker ético deve ter conhecimento de comandos e distribuições Unix / Linux, programação em C, LISP, Perl ou Java. O conhecimento de bancos de dados como o MySQL também será útil para hackers éticos.

Além do conhecimento técnico, eles também precisam ter resolução de problemas e habilidades com pessoas ou engenharia social. Eles devem levar as pessoas a divulgar suas credenciais, reiniciar ou desligar os sistemas ou executar arquivos.

Existem cinco fases no hacking ético: 1) Reconnaisance, 2) Gaining Access 3) Enumeration, 4) Maintain Access e 5), finalmente, abrangendo suas trilhas. A reconsideração envolve a coleta de informações sobre o destino pretendido de um hack malicioso, investigando o sistema de destino. As portas são verificadas para encontrar pontos fracos no sistema e existem vulnerabilidades no firewall e nos roteadores. Uma vez detectado, os meios de acesso ao sistema podem ser elaborados pelo hacker. Existem dois tipos de reconhecimento - ativo e passivo.

O reconhecimento passivo pode não ter nada a ver com segurança da informação ou sistemas de TI, mas pode ser um conhecimento sobre as rotinas da empresa - os momentos em que os funcionários chegam e saem. Ou podem ser alterações no protocolo da Internet (IP), convenções de nomenclatura, servidor ou redes ocultos. O hacker monitora o fluxo de dados para ver em que horários as transações estão ocorrendo e as rotas de tráfego.

Obter acesso ao sistema é a fase mais importante do ataque de hackers. Isso pode acontecer através da rede local (LAN) ou da Internet, acesso local a um PC ou mesmo acesso offline. Inclui estouros de buffer baseados em pilha, negação de serviço (DoS) e seqüestro de sessão.

A fase de enumeração ou varredura envolve o exame da rede com base nas informações coletadas durante o reconhecimento. As ferramentas usadas são discadores, scanners de portas, mapeadores de rede, varredores e scanners de vulnerabilidades.

Manter o acesso é vital para mantê-lo para uso futuro. Às vezes, eles mantêm acesso exclusivo através de backdoors, cavalos de Troia, rootkits. A etapa final é a cobertura de faixas para evitar a detecção pelo pessoal de segurança. O programa Certified Ethical Hacking (CEH) aborda esses tópicos em detalhes e é testado pelo Conselho da CE antes de conceder a certificação que qualifica o candidato a assumir tarefas desafiadoras na indústria.

O exame testa o conhecimento e as habilidades dos candidatos nas seguintes áreas -

-

- Telecom, redes, mídia cibernética e sistemas de TI

- Ter um amplo entendimento dos protocolos de segurança associados aos sistemas operacionais - MAC, Linux e Windows,

- Deve ser capaz de invadir o hack em um sistema de computador de uma organização para avaliar suas vulnerabilidades e fraquezas com a devida permissão.

- Tomar medidas preventivas e corretivas contra ataques maliciosos

- Eles devem ser hábeis em identificar e decifrar diferentes tipos de senhas e impedir ataques de senhas.

- Compreenda as técnicas de criptografia e criptografia com infraestrutura de chave pública / privada.

- Eles devem ter conhecimento de ataques cibernéticos, incluindo Trojan, URL, ofuscação, roubo de identidade e engenharia social.

Aprenda a proteger as empresas dos perigos dos esforços maliciosos de hackers. Avalie a segurança dos sistemas de computador, usando técnicas de teste de penetração. Desenvolva habilidades éticas de hackers.

Teste de penetração

O teste de penetração tem o objetivo múltiplo de proteger seus sistemas vitais de TI contra ataques externos e envolve colocar os terminais, aplicativos e redes em testes estipulados. Ele permite que os profissionais de segurança evitem qualquer possível ameaça com bastante antecedência, iniciando uma ação corretiva onde as vulnerabilidades são encontradas.

Os testes regulares com caneta são benéficos para as empresas saberem antecipadamente a que todos os riscos de segurança aos quais o sistema de TI está exposto. Medidas corretivas oportunas impedem que os hackers invadam a rede, comprometendo dados valiosos. Evita o custo envolvido em uma violação de segurança que pode chegar a milhões de dólares e a perda de imagem em relação à proteção de dados e informações de negócios para negócios, envolvendo também dados de terceiros. O teste de penetração ajuda a organização a cumprir com os regulamentos de conformidade / auditoria, como GLBa, HIPAA e Sarbanes-Oxley. As empresas podem economizar dinheiro significativo por meio de multas relacionadas à não conformidade de segurança com os testes de penetração. Eles serão capazes de cumprir os testes exigidos pelo FISMA federal, PCI-DSS ou NIST.

Cursos recomendados

- Curso de Serviços Web Profissionais em Java

- Treinamento de certificação em desenvolvimento de jogos em C ++

- Treinamento on-line sobre hackers éticos

- E1261 - Treinamento Profissional do Pro Vegas 13

Teste de penetração licenciado pelo Conselho da CE

O Conselho da CE classifica a penetração licenciada (LPT) como o auge dos programas de segurança da informação que possui o programa Certified Ethical Hacker e também o programa ECCSA (Certified Security Analyst).

O exame LPT do Conselho da CE é o exame prático mais desafiador antes da concessão da certificação. A versão online do curso possui mais de 39 módulos intensos, mais de 2300 slides que incidem sobre aspectos complexos dos testes de penetração. O curso fornece 1100 ferramentas para ajudá-los a mergulhar profundamente na ciência dos testes de penetração.

O Conselho da CE afirma que o exame LPT foi desenvolvido em colaboração com pequenas e médias empresas e profissionais de todo o mundo, após uma análise completa do trabalho, função, tarefa e análise de lacunas de habilidades. Simula uma rede complexa de uma organização multinacional em tempo real.

A versão online do curso permite que o pessoal de segurança da informação aprenda o teste de penetração de qualquer lugar do mundo e solicite a licença LPT. A licença é uma garantia para as partes interessadas de que você possui a competência baseada em habilidades práticas para realizar uma avaliação de segurança completa.

Critério de eleição

Nem todos os profissionais de TI são elegíveis para solicitar o licenciamento do Conselho da CE, especialmente para testes de caneta. O candidato deve ser um membro da ECSA em boa posição, ter no mínimo dois anos de experiência em pentesting e também ter certificações aprovadas do setor, como OSCP ou GPEN. Os candidatos podem se inscrever diretamente no Conselho da CE via formulário on-line.

As vantagens da certificação

- A certificação permite que os candidatos pratiquem testes de penetração e consultoria em nível global.

- Aceitação do setor como profissional de segurança jurídica e ética.

- Acesso a software, modelos e metodologias de teste do Conselho da CE.

Embora diferentes agências forneçam certificação, a certificação do Conselho da CE lhes dá a oportunidade de praticar suas habilidades para que possam funcionar como um testador de penetração licenciado.

Embora o hacking e a penetração ética caiam no domínio da segurança da informação, eles são sutilmente diferentes em seu papel e funções. O Certified Ethical Hacker é treinado para dominar as tecnologias de hackers, enquanto um programa de testador de penetração licenciado é destinado a profissionais autorizados a realizar testes de penetração em redes corporativas.

Os pedidos de exame de certificação do Conselho da CE são aceitos on-line em https://cert.eccouncil.org/lpt-application-form.html.

O Certified Ethical Hacker de Ankit Fadia também é um programa reconhecido mundialmente. Foi desenvolvido por uma autoridade mundialmente famosa em segurança de computadores. Ele fornece as mais recentes ferramentas técnicas e métodos usados por criminosos cibernéticos e terroristas. Também mostra como combatê-los. Ankit Fadia também mostra como ele invade sites, contas, telefones celulares e senhas diante de seus olhos.

O potencial dos testes de penetração e do marketing ético é enorme, com o portal líder do setor de serviços da Índia, Naukri.com, que exibe 115 posições vagas nessa área.

O papel do Certified Ethical Hacker (CEH) e do testador de penetração são diferentes, embora caiam no domínio da segurança da informação. O CEH é responsável por proteger os sistemas de TI executando determinadas rotinas que protegem o sistema contra ameaças externas. Nesse domínio, os especialistas são empregados como auditores de segurança, especialistas em segurança de rede, testadores de penetração, administradores de sites, consultores de segurança, dependendo do conhecimento, capacidade e experiência. Especialistas nessas áreas com certificação do Conselho da CE estão em grande demanda no setor governamental, militar e de defesa. Os cursos sobre hackers éticos, alinhados com os programas do Conselho da CE, preparam o pessoal de segurança da informação para obter a certificação do Conselho da CE. Eles são oferecidos por escolas do setor privado, universidades de vários países.

Conclusão

Na indústria, pode-se encontrar profissionais de segurança da informação com e sem certificação global. No entanto, vale a pena obter a certificação, pois a maioria dos gerentes de contratação considera as certificações como um fator em suas decisões de contratação. Eles começam melhor na carreira, melhor salário e aumentos salariais.

Segundo o Bureau of Labor Statistics dos EUA, a demanda por analistas de segurança da informação deve crescer 18% entre 2014 e 2024, o que é muito mais rápido do que a maioria das outras ocupações. Na Índia, existem apenas 50.000 profissionais de segurança cibernética, mas o país precisa de cinco milhões de profissionais até 2020, de acordo com a Associação Nacional de Empresas de Software e Serviços (NASSCOM).

O país exige 77.000 novos hackers éticos todos os anos, mas atualmente apenas 15.000 são treinados nessa área. Até os melhores hackers precisam estudar mais e obter certificação global para ganhar credibilidade. Em sintonia com a crescente demanda por hackers éticos e testadores de penetração, vários institutos surgiram no setor privado, oferecendo vários cursos.

Segundo McKinsey, cerca de 70% das empresas indianas são suscetíveis a ataques cibernéticos. Em um incidente recente, uma empresa teve que pagar muito dinheiro para recuperar o controle de seus dados roubados.

Nos EUA, os regulamentos são rigorosos no que diz respeito à conformidade. A Índia não tem o equivalente à Lei de Portabilidade e Responsabilidade do Seguro de Saúde, aprovada pelo Congresso dos EUA em 1996. A Lei visa proteger e manipular informações confidenciais de saúde da América. É difícil para empresas que não são compatíveis com a HIPAA fazer negócios nos EUA.

Juntamente com hackers éticos, testes de penetração, as Vulnerability Assesments também estão ganhando popularidade, mas muitas vezes são confundidas com testes de penetração, disseram especialistas.

Artigo recomendado

Aqui estão alguns artigos que ajudarão você a obter mais detalhes sobre os testadores de penetração certificados do Ethical Hacker VS VS Certified, basta acessar o link.

- Kali Linux vs Ubuntu: Benefícios

- Linux vs Ubuntu

- Guia surpreendente sobre definição de hacker ético | Certificação treinamento Iniciantes