Fonte da imagem: torproject.org

Fonte da imagem: torproject.org

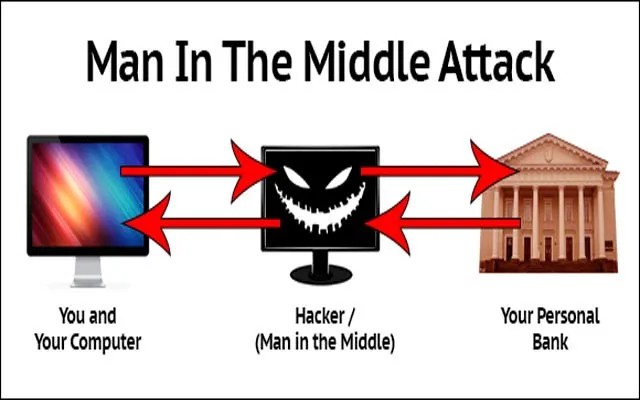

Sim. Eu sei. O título parece assustador. Mas não é o nome de algum filme. Mas posso apostar que é o mais assustador possível. O homem no meio do MITM é um tipo de ataque usado em coisas de hackers e seqüestros de rede.

Mas por que o nome Man in the Middle MITM. Esperar! Não é isso! Era anteriormente conhecido como Macaco no Meio. Não sei por que foi chamado assim, mas certamente sei por que o Homem no Meio MITM é o nome. A figura a seguir será auto-explicativa para sua definição.

Fonte da imagem: github.com

Sinopse de Ataque do homem intermediário (MITM)

Ainda tem dúvidas? Deixe-me explicar isso para você. Suponha que você seja uma pessoa obrigada a fazer visitas regulares à sua empresa para algum tipo de trabalho x. Você visita o local de seus clientes e conecta seu dongle para iniciar a Internet.

Mas você vê que não conseguiu recarregar o seu pacote de internet (basta assumir). E agora você nem pode recarregá-lo devido ao fato de sua internet estar inoperante.

Agora, o cliente é bom o suficiente para permitir que você acesse sua LAN sem fio ou Wi-Fi no nosso caso. Mas a questão é: isso é seguro? Absolutamente não. Você, meu amigo, agora pode ser vítima de grandes coisas de espionagem corporativa. Hahaha … Não exatamente, mas o que quero dizer é que não é seguro. Deixe-me explicar isso de outra maneira.

O que eu disse acima foi apenas um aviso. Eu fiz isso na vida real e deixe-me mostrar as conseqüências disso. Eu sou um testador de penetração para começar.

Tudo o que vou dizer aqui é o que sugiro que faça em seu próprio ambiente doméstico ou laboratório. Fazer isso em local público pode causar sérios problemas legais. (Resumindo, a menos que você tenha um bom advogado, não faça isso).

O incidente

Dois anos atrás, quando eu ainda estava aprendendo hackers (ainda estou aprendendo), estava sentado em um McDonalds em Pune, na Índia. Minha internet estava inoperante naquela semana devido a chuvas extremas. E como sou uma pessoa que não pode viver sem internet, decidi bater em um McDonalds, por isso ele tem Wi-Fi GRÁTIS.

Sim, as pessoas normalmente imediatamente entram em um lugar onde há internet grátis (pelo menos as pessoas na Índia) sem pensar nos problemas que isso pode causar (por causa de pessoas como eu).

Então, eu comecei meu laptop. Eu havia instalado o Arch Linux naquele momento que ainda é o meu favorito. Mas o que eu fiz pode ser feito em qualquer laptop instalado com o sistema operacional Linux básico (SIM, é Linux). Eu estava entediado e, como não tinha nada para fazer, iniciei um ataque do MITM por diversão. Este ataque é bastante sofisticado.

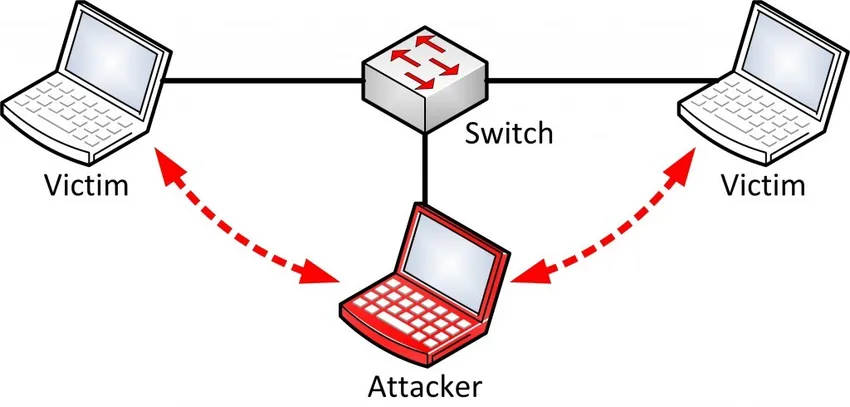

O que isto faria é que provavelmente faria outros computadores e telefones celulares na rede pensarem que eu sou o roteador e passariam todos os pacotes por mim. Se você não está horrorizado com isso, deve estar.

A razão para isso é porque, agora eu trato de todas as informações que passam pela rede; tráfego de entrada e saída. Agora eu posso ver os pacotes, farejá-los e examinar todos os dados que estão passando.

Ou as pessoas acessando sites de redes sociais, as pessoas conversando entre si ou pior, as pessoas fazendo transações bancárias. Eu normalmente ficaria longe assim que visse o certificado digital de qualquer banco. Mas o que eu faria apenas por diversão é que modificaria as conversas que as pessoas costumavam fazer.

Isso foi seriamente divertido. O WhatsApp está protegido (ou pelo menos você não pode decifrá-lo assim que passa pela rede). Muitas pessoas costumavam usar o We-chat e o Hike, que tinham criptografia extremamente baixa ou nenhuma criptografia. Então, quando um cara costumava pedir para uma garota se encontrar em algum lugar, eu geralmente mudava o endereço da reunião deles.

Eu sei que isso é infantil, mas como eu disse, foi divertido. (Na verdade, fiz muito mais do que apenas isso). Então, o problema é que eu não podia apenas ver as transações e o tráfego acontecendo, eu podia até alterá-las, enviar algo totalmente fora dos gráficos.

Por exemplo, se alguém reproduzir um vídeo no YouTube, eu poderia alterá-lo totalmente com um simples JavaScript e controlá-lo. Agora, deixe-me perguntar novamente sobre o meu primeiro exemplo de uso de um Wi-Fi totalmente aleatório, você acha que é seguro?

Cursos recomendados

- Pacote de treinamento R Studio Anova Techniques

- Treinamento de certificação on-line no AngularJS

- Formação Profissional ISTQB Nível 1

- Treinamento profissional sobre fundamentos de teste de software

Como e por quê

Ok, agora a principal pergunta que todos estavam esperando para perguntar? Por quê? Provavelmente nem é uma pergunta. Há muitas respostas para isso, como se tornar seguro ou entender os riscos envolvidos e a ciência sobre como funciona na realidade e, de fato, como conhecer e capturar alguém fazendo o mesmo com você .

Então, para começar, para fazer um ataque MITM, eu recomendo usar o Kali Linux. Dessa forma, há muito menos problemas para você instalar qualquer coisa, pelo fato de o Kali Linux ser um software de teste e ele vem com quase todas as ferramentas pré-instaladas.

MITM é normalmente realizado usando envenenamento por ARP. O MITM inclui roubo de cookies, seqüestro de sessões, onde você pode capturar toda a sessão de login de qualquer pessoa e muito mais.

Com informações suficientes, é possível executar um ataque de Denil of Service distribuído e derrubar toda a rede. Não vou escrever aqui códigos completos. Mas eu estaria lhe dizendo o básico do MITM para você começar. A razão disso é que, o ataque também depende principalmente da segurança do roteador.

Você simplesmente não pode pegar um laptop hoje em dia e invadir algo. Você precisa de uma configuração adequada para isso. Então, depois de instalar o kali linux, eu recomendaria ter um bom monitoramento e injetar Wi-Fi.

O que eu uso há meses é o TP-Link Wn722n. Ele tem um bom alcance e é extremamente poderoso e portátil para realizar um ataque MITM.

Agora tudo o que você precisa fazer é usar o ArpSpoof para falsificar seu Mac ID, para que a rede pense que você é o roteador e, em seguida, capture todo o pacote via Wireshark e tcpdump. Você também pode detectar o tráfego com o Dsniff, mas, no entanto, não poderá detectar os pacotes https.

Dsniff só funciona com camada de soquete não segura, ou seja, http e não https. Para trabalhar com http, você precisaria usar a Faixa SSL, para descartar a camada de soquetes seguros e depois farejar os pacotes através dela.

Há mais algumas coisas a serem lembradas. Verifique se o seu firewall está configurado para aceitar esses pacotes. Além disso, se você estiver fazendo isso na LAN, isso não é um problema, mas se você estiver tentando fazer isso em uma WAN, precisará encaminhar a porta para obter esses pacotes.

A seguir, algumas ferramentas de ataque do MITM que podem ser usadas:

Para Windows:

Caim e Abel - Uma ferramenta da GUI para detectar um envenenamento por ARP. Como estou neste campo há muito tempo, prefiro não procurar o homem nas ferramentas de ataque intermediárias do Windows. Por isso, se você estiver tentando fazer vários ataques, o Windows não ajudará. Você terá que mudar para o Linux ou ter vários computadores, o que não é bom.

Para Linux:

- Ettercap e Wireshark: Para cheirar pacotes na LAN

- Dsniff: Para capturar logins SSH

- SSLStrip - Para remover camada segura sobre pacotes

- Airjack - Para fazer vários MITMs de uma só vez

- Wsniff - Uma ferramenta para remoção de SSL e HTTPS

Se você pensou que era isso, espere. Há mais uma plataforma que a maioria de vocês nem conhece: e é o meu Android favorito. Vamos ver o que o Android tem em sua loja:

- Dsploit - Uma ferramenta para apenas tipos diferentes de ataques MITM

- Zanti2 - Zanti é um software comercial, anteriormente era um aplicativo pago, mas recentemente eles o tornaram um freeware. É extremamente forte no caso de MITMs e outros ataques

- Wireshark - O mesmo que Linux

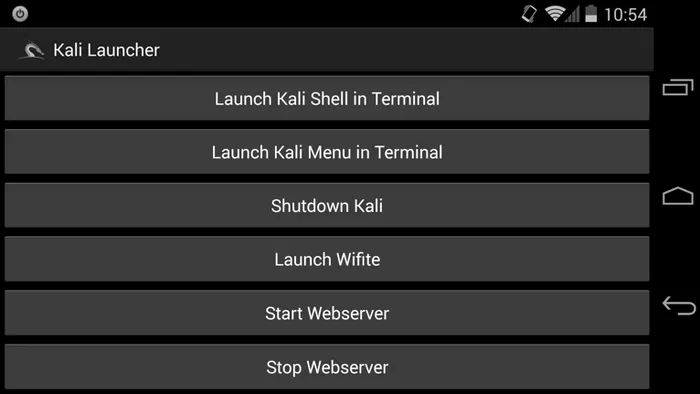

- Kali Linux - Sim. Existe o Kali Linux disponível para Android, que agora é conhecido como NetHunter. A melhor parte é que você pode fazer o ssh no seu próprio computador em casa e iniciar o hacking sem deixar rastro.

Então, da próxima vez que você vir alguém mexendo na sua rede, não é apenas um cara com um laptop que você precisa duvidar. Qualquer pessoa com um bom celular Android como o Nexus ou o One plus pode invadir sua rede sem que você saiba.

É assim que a GUI do Kali no Nethunter se parece:

Fonte da imagem: kali.org

A paranóia é a chave para a segurança

A única maneira de permanecer seguro neste mundo dominado por parasitas é permanecer paranóico. Não é apenas para ataques MITM, mas porque é para tudo. A seguir, são apresentadas algumas etapas que você pode considerar ao acessar um Wi-Fi público para se manter seguro:

- Sempre use VPN ao conectar-se a serviços de email

- Use um email seguro com segurança de email decente para detectar malwares, por exemplo: Google ou Protonmail

- Se você é o proprietário público de Wi-Fi, deve instalar um IDS, isto é, Sistema de detecção de intrusões para capturar qualquer tipo de atividade não normal

- Verifique suas credenciais de vez em quando para ver se alguma atividade aleatória ocorreu ou se foi acessada de algum outro local. Mude suas senhas todos os meses. E o mais importante, não facilite o acesso às pessoas. A maioria das pessoas mantém senhas como 18two19Eight4. Essa senha é extremamente fácil de decifrar, pelo que pode ser apenas uma data de nascimento, ou seja, 18 de fevereiro de 1984. As senhas devem ser como 'iY_lp # 8 * q9d'. Sim, é assim que se parece com uma senha decentemente segura. Não estou dizendo que isso é invencível. Mas, consumirá 10 vezes mais o tempo que leva no caso do anterior.

Então, seria isso por enquanto. Espere até meu próximo blog sobre segurança cibernética para obter mais atualizações. Até lá, fique seguro e continue hackeando.

Artigos relacionados:-

Aqui estão alguns artigos que ajudarão você a obter mais detalhes sobre o Secret Attacker. Basta acessar o link.

- 13 tipos de regras de etiqueta de e-mail que você pode estar quebrando

- Perguntas da entrevista de Java para mais recentes | Mais importante

- 6 tipos de segurança cibernética | Noções básicas | Importância

- Linux vs Windows - Descubra as 9 diferenças mais impressionantes

- CEH vs CPT (Hacker Ético Certificado vs Testadores de Penetração Certificados)