Introdução aos tipos de protocolos de rede

Um protocolo de rede é um grupo de regras acompanhadas pela rede. Os protocolos de rede serão requisitos e planos formalizados compostos por regras, procedimentos e tipos que descrevem a comunicação entre alguns dispositivos na rede. O protocolo pode ser descrito como uma abordagem de regras que permitem que algumas entidades de um programa de comunicação transfiram informações através de qualquer tipo de variedade de um meio físico. O protocolo identifica as regras, sintaxe, semântica e sincronização da comunicação, além de métodos viáveis de gerenciamento de erros. Neste artigo, discutiremos os diferentes tipos de protocolos de rede.

Diferentes tipos de protocolos de rede

Abaixo estão os diferentes tipos de protocolos de rede: -

1. HTTP ou HTTPs

- Isso significa Hypertext Transfer Protocol ou Hypertext Transfer Protocol (seguro). A versão segura é criptografada, o que significa que vamos criptografar todos os dados conforme os enviamos do cliente para o servidor.

Camada de aplicação (7) HTTP HTTPS

Camada de transporte (4)

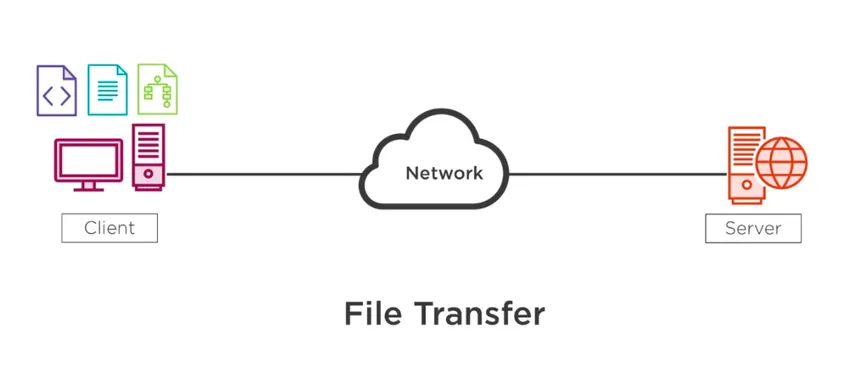

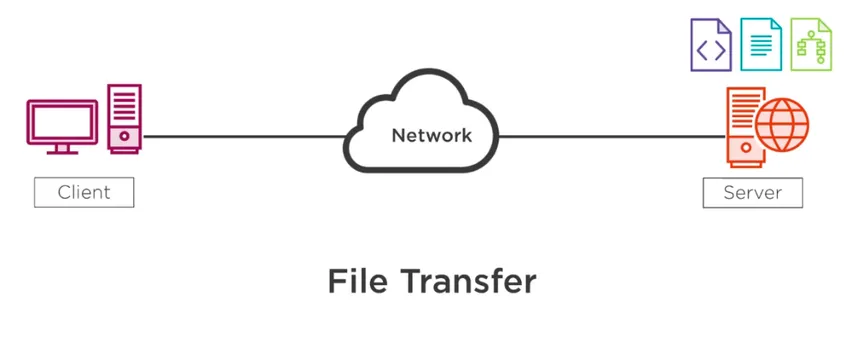

- Agora, cliente e servidor aqui se tornam muito importantes com o protocolo da camada de aplicativo. Quase todos os protocolos da camada de aplicação usam esse modelo usando um dispositivo na rede que é o cliente, o outro dispositivo na rede que é o servidor.

- Agora, quando estamos usando HTTP ou HTTPS ou transferimos um arquivo. Transferindo um arquivo no formato do hipertexto. O hipertexto é legível por um navegador da web. O software cliente com o qual você provavelmente está familiarizado. Este é o Google Chrome ou Firefox, que pode ser o Microsoft Edge ou o navegador Safari da Apple. Todos esses são clientes da Web que suportam o uso de HTTP ou HTTPS.

- O lado do servidor também está executando algum software. Está executando o software do servidor. Para o site, geralmente usamos o Apache, que é um software de código aberto que é um servidor da web, que pode ser executado no Linux ou no Windows. Temos o nginx, que é usado em implantações de sites muito grandes e pode ser executado no UNIX. Temos os Serviços de Informações da Internet ou IIS da Microsoft, que podem ser executados nos sistemas Microsoft. Portanto, existem várias opções de servidor Web que um administrador de servidor pode instalar para hospedar um site na Internet. Portanto, todo o objetivo do cliente-servidor aqui é ter um software cliente como um navegador da Web e um servidor da Web como o Apache, para trabalhar em conjunto, transferir esses documentos de hipertexto para obter o site do servidor para o servidor. cliente.

- O número da porta identifica exclusivamente o protocolo da camada 7 que está sendo usado na camada 4. O que podemos fazer é usar esses números de porta para identificar facilmente o tráfego na camada 4. O HTTP por padrão, temos a porta 80 e, para o HTTPS por padrão, temos a porta 443 como os protocolos da camada de transporte.

2. FTP (File Transfer Protocol)

- O FTP nos permite transferir arquivos de um cliente para um servidor ou de um servidor para um cliente.

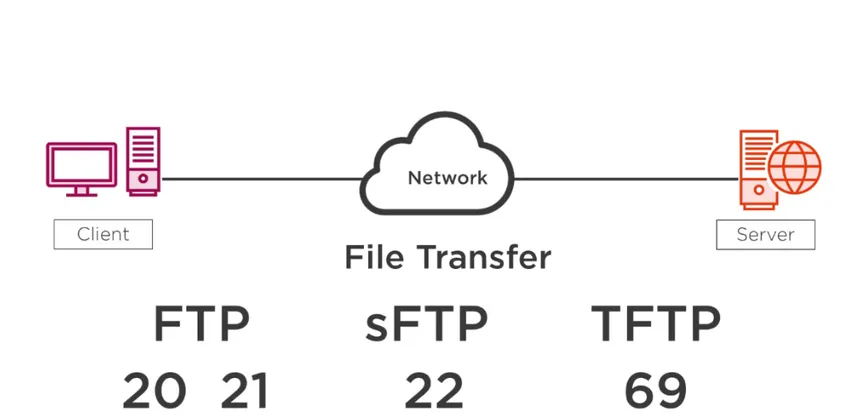

- Podemos fazer isso nas duas direções aqui, e esse protocolo será FTP, sFTP ou TFTP.

- FTP é um protocolo de transferência de arquivos, SFTP é um protocolo de transferência segura de arquivos e TFTP é um protocolo de transferência de arquivos trivial .

- FTP e SFTP são bem parecidos entre si. Esses protocolos vão transferir arquivos de um dispositivo para outro, e há um software cliente e servidor projetado especificamente para isso.

- TFTP funciona um pouco diferente. Ele realmente serve para enviar pequenos arquivos entre dois dispositivos ou ter configurações simples, nas quais você pode transferir um arquivo rapidamente, sem ter que se preocupar com autenticação ou ter problemas com firewalls, causando a interrupção do tráfego.

- FTP e SFTP normalmente requerem um nome de usuário e uma senha para transferir esses arquivos. O TFTP não exige isso. O SFTP especificamente aqui vai criptografar o tráfego.

- O FTP usará as portas 20 e 21; um é usado para autenticação, o outro é usado para transferir informações. A porta 22 é usada para SFTP e a razão é a porta 22, na verdade, o número da porta para outro protocolo que veremos chamado Secure Shell ou SSH, e o que acontece aqui é que pegamos o protocolo FTP e o colocamos dentro de uma sessão SSH, que nos permite criptografar o tráfego e é por isso que os números de porta são os mesmos para SFTP e SSH. TFTP usa o número da porta 69.

3. Protocolos de email (POP3, IMAP, SMTP)

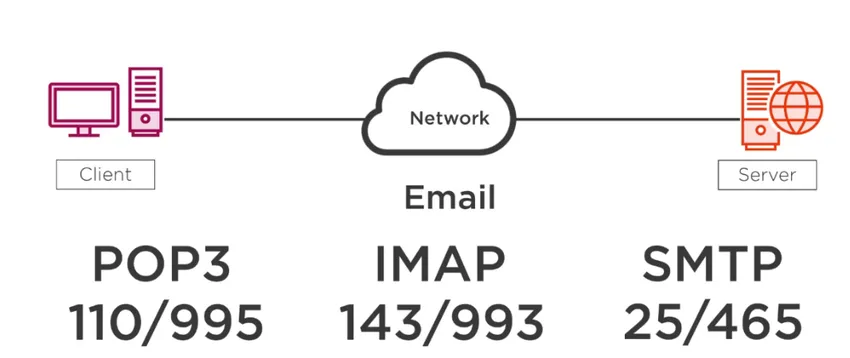

- O email foi projetado especificamente para a transferência de arquivos. Estamos transferindo arquivos que estão no formato desses documentos de email. Para email, temos três protocolos que usamos. Dois deles são usados por um cliente para recuperar emails de um servidor. Portanto, POP e IMAP são usados explicitamente para receber mensagens de e-mail que atualmente estão em um servidor, talvez o Gmail ou talvez o servidor de e-mail da sua empresa, e usá-lo para transferir essas mensagens para o seu cliente, algum tipo de cliente de e-mail que reside no seu posto de trabalho.

- O SMTP, no entanto, é o Simple Mail Transfer Protocol. Esse protocolo recebe uma mensagem que você cria em um aplicativo de email do cliente e o usa para enviar esse email para um servidor SMTP. O SMTP é usado para encaminhar o email para o servidor, e o servidor descobre como obter as mensagens para o destinatário que você pretendia.

- POP significa Post Office Protocol, estamos usando a versão 3 lá.

- IMAP é o Internet Message Access Protocol e, em seguida, como SMTP, é o Simple Mail Transfer Protocol. Todos esses protocolos funcionam nos modos não criptografado ou criptografado.

- Então aqui no POP3, para tráfego não criptografado, usaremos a porta 110; para tráfego criptografado, usaremos a porta 995. IMAP, usaremos a porta 143 para o tráfego não criptografado, a porta 993 para o tráfego criptografado e, para o SMTP, usaremos a porta 25 para não criptografada e 465 para criptografada.

4. TCP (Transmission Control Protocol) e UDP (User Datagram Protocol)

Existem dois protocolos de rede comuns usados para enviar pacotes de dados por uma rede. Juntos, o TCP e o UDP avançam os pacotes de dados através do seu dispositivo, aplicando portas a diferentes roteadores até que eles se conectem ao último destino. Além disso, eles são utilizados para enviar os pacotes em direção ao endereço IP com o receptor. Igualmente TCP e UDP se concentram na parte superior do IP ou Protocolo da Internet.

TCP / IP

UDP / IP, que é usado com muita frequência, mas eles são apenas chamados de TCP e UDP.

- O TCP está entre os protocolos mais usados na Internet.

- TCP é uma conversa de mão dupla.

- O TCP está focado na estabilidade.

- Os pacotes serão instruídos e numerados.

- Os pacotes serão verificados por erros.

UDP

O UDP não executaria toda a verificação de erros feita pelo TCP

- Erro ao verificar os pontos mais lentos para baixo.

- Os pacotes são simplesmente entregues ao destinatário.

Utilizado quando a velocidade é desejada, bem como, a modificação do erro será necessária

- Transmissões ao vivo

Conclusão - Tipos de protocolos de rede

Embora a idéia mais antiga da rede seja geralmente fundamental em quase todas as partes da cultura, as redes de computadores e os protocolos transformaram permanentemente a maneira pela qual os seres humanos trabalham, executam e se conectam. Forjando fortemente partes da existência que ninguém havia previsto, as redes digitais são um reforço adicional para nós no futuro. Novos protocolos e requisitos serão lançados, novas aplicações poderão ser desenvolvidas e nossas vidas provavelmente serão adicionalmente transformadas e melhoradas.

Artigos recomendados

Este foi um guia para os tipos de protocolos de rede. Aqui discutimos os diferentes tipos de protocolos com explicações detalhadas. Você também pode consultar nossos outros artigos sugeridos para saber mais -

- Dispositivos de rede

- Estratégias de rede

- Hardware de computador vs Rede

- Perguntas para entrevistas em rede

- Dispositivos de firewall

- O que é roteador?

- SSH vs SSL | 8 principais diferenças e comparações