Cibercrime na Índia - Com o advento da tecnologia, a vida se tornou muito mais fácil neste século XXI. Você pode reservar passagens ferroviárias pelo celular, pagar contas instantaneamente, realizar compras on-line etc. Isso só é possível devido ao avanço da tecnologia da Internet.

O uso da Internet tem muitas vantagens, conforme indicado acima. Por outro lado, também há desvantagens no uso da Internet. Uma pessoa pode ser vítima de fraude de pagamento on-line, pode perder seus materiais confidenciais nas redes sociais devido a vingança com alguém etc. Esses tipos de atividades maliciosas feitas na Internet podem ser classificadas no Cyber Crime india.

Alguns anos atrás, havia falta de conscientização sobre crimes cibernéticos sobre os crimes que poderiam ser cometidos pela Internet. No entanto, com o aumento do apoio do governo da Índia, houve uma lei separada para crimes cometidos na Internet. O parlamento indiano aprovou uma nova lei referente ao cibercrime "Lei da Tecnologia da Informação, 2000" em 17 de outubro de 2000. Esta lei trata da tecnologia no campo do comércio eletrônico, governança eletrônica, banca eletrônica, além de multas e punições no campo do cibercrime.

O que é cibercrime?

Crimes cibernéticos podem ser definidos como atos ilegais nos quais o computador é usado como ferramenta ou como alvo ou ambos. Esse é um termo geral que abrange crimes como phishing, falsificação, ataque DoS (Negação de Serviço), fraude de cartão de crédito, fraude de transação on-line, difamação cibernética, pornografia infantil, sequestro de uma pessoa usando salas de bate-papo, perseguição de uma pessoa usando a Internet como meio, acesso não autorizado ao sistema de computador, ciberterrorismo, criação e distribuição de vírus, spam etc.

Nota: Torne-se um hacker ético e um PentesterAprenda a proteger as empresas dos perigos dos esforços maliciosos de hackers. Avalie a segurança dos sistemas de computador, usando técnicas de teste de penetração. Desenvolva habilidades éticas de hackers.

Quais são os diferentes tipos de crimes cibernéticos?

O cibercrime pode ser categorizado em:

- Crime cibernético contra pessoa

- Crime cibernético contra a propriedade

- Crime cibernético contra o governo

- Crime cibernético contra a sociedade

1. Crime cibernético contra pessoa:

Nesta categoria, o crime é cometido contra uma pessoa que utiliza o serviço eletrônico como meio. Abaixo estão alguns delitos que se enquadram nessa categoria:

uma. Cyber stalking: O termo stalking significa atenção indesejada ou obsessiva de um indivíduo ou grupo em relação a outra pessoa. A perseguição cibernética refere-se à ameaça criada pelo uso de tecnologia de computador, como Internet, e-mails, SMS, webcams, chamadas telefônicas, sites ou até vídeos.

b. crime cibernético Hacking: significa obter acesso não autorizado ao sistema de computador com a intenção de ganho ou uso indevido. Geralmente destrói todos os dados presentes no sistema de computador. A captura de tela 2 mostra a mensagem de que o hacker pode postar quando o sistema estiver comprometido.

c. Cracking: Cracking refere-se à remoção digital do código de proteção contra cópia que impede a execução de software copiado ou pirateado em computadores que não foram autorizados a executá-lo pelo fornecedor do software . A pessoa que realiza esta tarefa se for chamada de Cracker .

Há uma diferença entre Hacker e Cracker. O Hacker usa seu conhecimento para encontrar as falhas na segurança dos sistemas onde, como o Cracker, usa seu conhecimento para violar a lei.

d. Difamação: envolve a ação de prejudicar a boa reputação de alguém que usa o computador ou o serviço eletrônico como meio . Por exemplo, postando mensagens vulgares e / ou fotos sobre uma pessoa em seu perfil de rede social, como facebook, twitter etc.

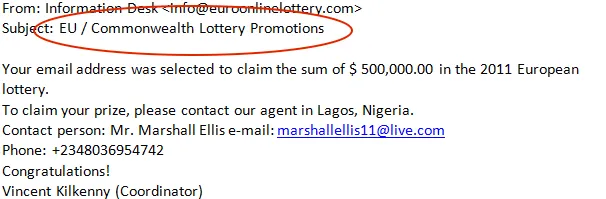

e Fraude on-line: refere-se a atos de roubo de detalhes confidenciais da vítima, como credenciais bancárias usando sites de phishing e, posteriormente, retirada de dinheiro da conta da vítima, golpes de loteria on-line, como golpes de loteria na Nigéria. A captura de tela 3 mostra o esquema da loteria on-line alegando que você ganhou uma quantia de US $ 5, 00.000!

f. Pronografia infantil: envolve o uso de dispositivos e serviços eletrônicos para criar, distribuir ou acessar materiais que exploram sexualmente crianças menores . Por exemplo, registrando atos hediondos feitos com crianças em dispositivos móveis e distribuindo em sites pornográficos.

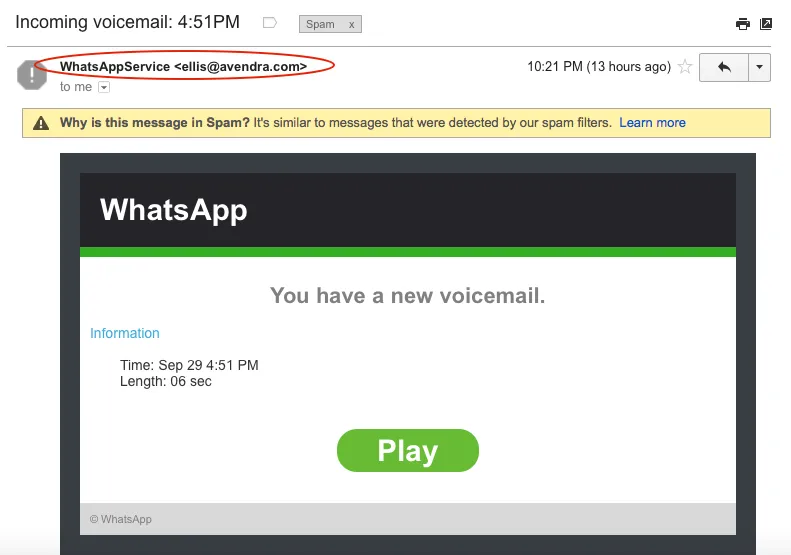

g. Falsificação: O termo falsificação significa imitar algo enquanto exagera suas características com algum ganho ou lucro pessoal. A falsificação da identidade do usuário pode ser descrita como uma situação em que uma pessoa ou programa se disfarça com sucesso (significa fingir ser alguém que não é) como outra, falsificando dados. A falsificação pode ser feita usando email ou SMS ou WhatApp. Por exemplo, enviando constantemente uma pessoa reivindicando do banco e solicitando credenciais bancárias. A captura de tela 4 mostra um hacker que afirma ser do WhatsApp e está enviando um anexo (possivelmente um Trojan ou vírus).

2. Crime cibernético contra pessoa:

Nesta categoria, o crime é cometido contra a propriedade da pessoa que utiliza o serviço eletrônico como meio. Abaixo estão alguns delitos que se enquadram nessa categoria:

a.Transmitindo vírus: Um vírus de computador é um programa de malware que se reproduz em outros programas de computador, unidade de disco, arquivos ou setor de inicialização do disco rígido. Depois que essa replicação do chamado vírus é bem-sucedida, as áreas afetadas são denominadas "infectadas" . O hacker geralmente transmite vírus para o sistema de destino usando o anexo de email como meio . Quando a vítima abre o anexo (que está infectado com vírus), esse vírus é replicado em todo o sistema e, com isso, diminuindo a velocidade do sistema.

b. Agachamento cibernético: o termo agachamento significa ocupar ilegalmente um lugar desabitado. O Cyber Squatting é o local em que duas ou mais pessoas reivindicam o mesmo nome de domínio ou qualquer serviço disponível na Internet, como o perfil do facebook, etc. O hacker alega que primeiro registrou o nome antes de outra pessoa ou que é o proprietário do twitter lidar com.

Por exemplo, o primeiro caso na Índia registrado por ciberataques foi o Yahoo Inc. v / s Aakash Arora em 1999, onde o réu lançou um site YahooIndia.com quase idêntico ao site popular do autor, Yahoo.com, e também forneceu serviços quase semelhantes. No entanto, o tribunal decidiu a favor do Yahoo Inc.

c. Vandalismo Cibernético: Vandalismo refere-se a ações que envolvem destruição ou dano deliberado de propriedades públicas ou privadas . Vandalismo cibernético significa destruir ou danificar os dados quando um serviço de rede não está disponível.

Por exemplo, o The Tribune of Pakistan relatou em novembro de 2012 que hackers (grupo chamado 'eboz' no Paquistão) substituíram o logotipo do Google no Paquistão por uma foto de dois pinguins subindo uma ponte ao pôr do sol.

d. Crimes de Propriedade Intelectual: Propriedade intelectual é propriedade intangível resultante de criatividade, como direitos autorais, marca registrada, patente, etc. O crime de Direito de Propriedade Intelectual (DPI) é qualquer ato ilegal pelo qual o proprietário é privado total ou parcialmente de seus direitos. Essas são as ofensas mais comuns que ocorrem na Índia e incluem pirataria de software, violação de patentes, desenhos, marcas registradas, direitos autorais, roubo de código-fonte etc.

Por exemplo, o caso popular de marca registrada da Bikanervala v / s New Bikanerwala foi arquivado em 2005. O autor (aqui Bikanervala) entrou com um processo de DPI com o réu (aqui New Bikanerwala) desde que eles estavam executando uma nova tomada em Delhi usando marca registrada no autor. O tribunal havia permitido a solicitação do demandante e o réu foi coibido por meio de uma liminar interina.

Cursos recomendados

- Treinamento de certificação online em XML

- CCNA Exam Training

- Curso de Certificação Online no SO UNIX e Linux

- Curso completo de HTML 5

3. Crime cibernético contra o governo:

Nesta categoria, o crime é cometido contra o governo usando recursos da Internet . Abaixo estão alguns delitos que se enquadram nessa categoria:

uma. Guerra Cibernética: A guerra cibernética é um conflito baseado na Internet que envolve ataques politicamente motivados às informações e seus sistemas relacionados. Ele pode desativar sites e redes oficiais, interromper ou até desativar serviços essenciais, como conexão à Internet, roubar ou alterar dados classificados, como detalhes sensex no site oficial, e prejudicar sistemas financeiros, como bloquear gateways de pagamento.

Por exemplo, a Agência de Segurança Nacional (NSA) dos EUA espia em larga escala em muitos países. Essa espionagem foi explodida pelo ex-agente da NSA Edward Snowden .

b. Ciberterrorismo: O ciberterrorismo é o uso politicamente motivado de computadores e tecnologia da informação para causar perturbações graves ou medo generalizado entre as pessoas.

Por exemplo, o exemplo recente de estupro de linchamento por dimapur em 2015, acusado, deve-se à disseminação de mensagens no aplicativo de bate-papo chamado WhatsApp, quantidade de moradores do distrito de Dimapur, em Nagaland.

4. Crime cibernético contra a sociedade em geral:

Atividades ilegais realizadas com a intenção de causar danos ao ciberespaço que podem afetar toda a sociedade ou grande número de pessoas. Abaixo estão as ofensas que se enquadram nessa categoria:

uma. Jogos de azar on-line: o termo jogo de azar significa envolver atividades que permitem chances de ganhar dinheiro . O jogo online é uma das empresas mais lucrativas que está crescendo hoje na lista de crimes cibernéticos na Índia. Também é conhecido como jogo na Internet ou iGambling. O incidente de crimes cibernéticos, como fraude na loteria on-line (particularmente os da fraude na loteria da Nigéria), empregos on-line, ou seja, trabalho em local remoto etc.

b. Tráfico cibernético: o termo tráfico significa negociar ou envolver-se em atividades comerciais consideradas ilegais e proibidas pela lei de crimes cibernéticos. O tráfico cibernético refere-se a atividades ilegais realizadas usando o computador e / ou serviços de computador. Por exemplo, vender criança sequestrada a um grupo de tráfico de pessoas usando o WhatsApp como meio.

Quais são as leis referentes ao cibercrime na Índia?

Os crimes cibernéticos estão aumentando dia a dia devido ao uso extensivo da Internet pelas pessoas. A fim de lidar com este governo da Índia (GoI) impôs a Lei de Tecnologia da Informação de 2000, que foi promulgada com o objetivo principal de criar um ambiente propício para o uso comercial da Tecnologia da Informação.

Existem várias ofensas diferentes relacionadas à Internet que foram consideradas puníveis de acordo com a Lei de TI e o IPC (Código Penal Indiano) . Um extrato desse ato é ilustrado abaixo:

-

Crimes cibernéticos sob a Lei de TI:

- Seção 65: Violação de documentos de origem do computador

- Seção 66: Hacking em sistemas de computador, alteração de dados

- Seção 67: Publicando informações obscenas

- Seção 68: Poder do controlador para dar instruções

- Seção 69: Instruções do controlador para um assinante para estender instalações para descriptografar informações

- Seção 70: Acesso não autorizado ao sistema protegido

- Seção 71: Pena de deturpação

- Seção 72: Violação da confidencialidade e privacidade

- Seção 73: Publicando certificados falsos de assinatura digital

Nota: A seção 66 A foi removida.

Há um incidente relacionado a esta seção que aconteceu recentemente. Uma garota de 21 anos de Palghar (distrito de Maharashtra, perto de Virar) foi presa em 19 de novembro de 2012 por postar uma mensagem no facebook que critica a paralisação em mumbai devido ao funeral de Bal Thackeray (ex-chefe da política política do Shiv Sena festa em Maharashtra).

Também sua amiga foi presa por "gostar" do post. Inicialmente, eles foram presos sob a Seção 295 A do Código Penal Indiano (IPC), que significa ferir sentimentos religiosos e a Seção 66 A da Lei de Tecnologia da Informação, de 2000. No entanto, mais tarde, um tribunal local retirou todas as acusações contra as meninas.

-

Crimes cibernéticos sob o IPC e leis especiais:

- Seção 503 IPC: enviando mensagens ameaçadoras por email

- Seção 499 IPC: enviando mensagens difamatórias por email

- Seção 463 IPC: falsificação de registros eletrônicos

- Seção 420 IPC: sites falsos, fraudes cibernéticas

- Seção 463 IPC: falsificação de email

- Seção 383 IPC: Web-Jacking

- Seção 500 IPC: enviando mensagem abusiva por e-mail

-

Crimes cibernéticos no âmbito de atos especiais:

- Lei NDPS (Narcóticos e Substâncias Psicotrópicas): Venda on - line de medicamentos

- Ato sobre armas: vendas on - line de armas e munições

O que fazer quando você se torna vítima de cibercrime?

Acontece que as pessoas que se tornam vítimas de crimes cibernéticos não sabem o que fazer e até algumas pessoas não denunciam o crime, permitindo que o hacker atinja a próxima vítima. Se você for vítima de um crime cibernético, poderá se reportar ao comando da célula de crime cibernético que se enquadra na jurisdição em que o crime ocorreu. A célula de crime cibernético está presente em quase todas as cidades do mundo.

Você pode registrar uma queixa de crime cibernético alegando crime cibernético com os seguintes documentos obrigatórios :

1. Os crimes cibernéticos que envolvem abuso por email, bombardeio por email etc. devem ser fornecidos com os seguintes documentos:

- Extraia os cabeçalhos estendidos do email abusivo e envie cópia impressa e impressa do email.

Observe que a cópia impressa enviada deve corresponder exatamente à cópia impressa e deve mencionar a data e hora do email corretamente. Nunca exclua esse e-mail até que a investigação de crimes cibernéticos seja concluída ou o acusado seja acusado.

2. O crime cibernético que envolve invasão de sistema deve ser fornecido com os seguintes documentos:

- Logs do servidor (cópia impressa e impressa)

- Cópia duplicada da página da web desfigurada (cópia eletrônica e cópia impressa), caso seu site seja desfigurado

- Se seus dados estiverem comprometidos, talvez no servidor ou computador ou em qualquer rede, envie uma cópia eletrônica dos dados originais e comprometidos

Fonte da primeira imagem: pixabay.com

Artigos recomendados

Aqui estão alguns artigos que ajudarão você a obter mais detalhes sobre os tipos nocivos de crimes cibernéticos na Índia. Basta acessar o link.

- 13 tipos de etiqueta de e-mail (regras importantes básicas)

- 32 Ferramentas importantes de segurança cibernética Você deve estar ciente de

- Novos melhores sinais inteligentes 17 de que você precisa para investir em segurança cibernética

- 6 tipos de segurança cibernética | Noções básicas | Importância

- O papel da importância da segurança cibernética em nossa vida