Visão geral das técnicas de criptografia

A criptografia na Internet e nos sistemas de armazenamento, como discos rígidos e pen drives, está se tornando cada vez mais comum, porque a empresa queria proteger seus dados privados. Para evitar que hackers acessem e usem seus dados, todas as empresas que lidam com informações pessoais devem usar as tecnologias atuais de criptografia. Criptografia é a técnica para fornecer segurança, codificando mensagens para torná-las não legíveis.

A criptografia lida com vários princípios de segurança, que são os seguintes:

- Confidencialidade - especifica que apenas o remetente e o destinatário ou destinatários devem poder acessar a mensagem. A confidencialidade será perdida se uma pessoa autorizada puder acessar uma mensagem.

- Autenticação - identifica um usuário ou um sistema de computador para que possa ser confiável.

- Integridade - verifica se o conteúdo de uma mensagem não deve ser alterado durante a transmissão do remetente ao destinatário.

- Não-repúdio - especifica que o remetente de uma mensagem não pode ser recusado por ter enviado, posteriormente, no caso de uma disputa.

As 5 principais técnicas de criptografia

Aqui estão alguns códigos muito fáceis e tecnologias de criptografia modernas mais complexas usadas na Internet hoje.

1) Códigos Simples

- Essa categoria é uma maneira de escrever uma mensagem que é difícil para qualquer outra pessoa ler. Isso envolve escrever coisas em outro alfabeto. Aqui podemos ver que as runas islandesas e o IPA, além de outro nicho, construíram alfabetos como o Alfabeto Deseret.

- Nisto, podemos usar a linguagem para codificar. Examinamos a criação de linguagens criadas, como élfico e esperanto.

- O livro de Chester Naz e Judith Schiess Avila, Code Talker, é um livro que explica como a língua navajo foi usada como código na Segunda Guerra Mundial e nunca foi quebrada em condições extremamente intensas.

- Se Navajo não tinha palavras para uma noção específica, os oradores do código escolheram um termo. A palavra navajo para "beija-flor", por exemplo, havia se tornado um avião de combate e "chapéu de ferro" era a Alemanha.

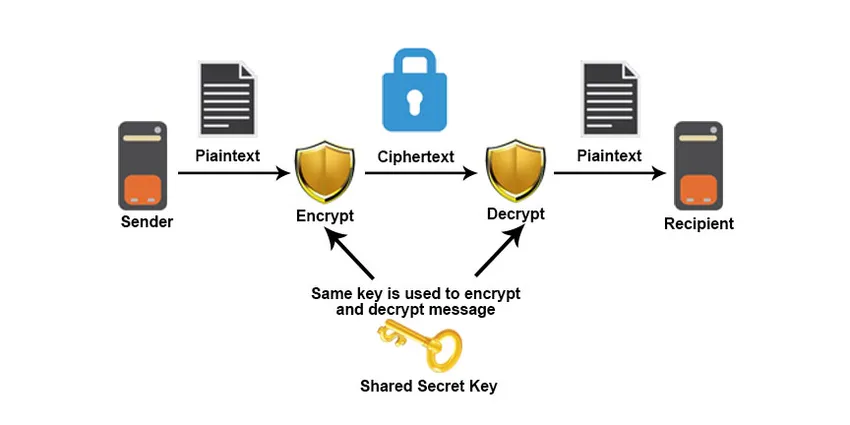

2) Criptografia simétrica

- Criptografia simétrica é um tipo de criptografia usada para criptografia e descriptografia de dados eletrônicos por apenas uma chave (uma chave secreta). As cifras de substituição são técnicas de criptografia simétrica, mas a criptografia simétrica moderna pode ser muito mais complicada.

- Os dados são convertidos em um método que não pode ser entendido por ninguém sem uma chave secreta para descriptografá-lo usando algoritmos de criptografia simétrica.

- A criptografia simétrica é um algoritmo antigo, mas é mais rápido e eficiente que a criptografia assimétrica. Devido ao excelente desempenho e à velocidade rápida da simétrica, em comparação à criptografia assimétrica.

- Enquanto a criptografia de chave simétrica envolve o uso da mesma chave para criptografia e descriptografia. Enquanto a criptografia de chave assimétrica envolve o uso de uma chave para criptografia e outra chave diferente para descriptografia.

- A criptografia simétrica é típica para grandes quantidades de informações, por exemplo, para criptografia de banco de dados, em criptografia em massa. No caso de um banco de dados, a chave secreta pode ser criptografada ou descriptografada apenas pelo próprio banco de dados.

Podemos ver o funcionamento da criptografia simétrica na figura abaixo:

Dois tipos de algoritmos de criptografia simétrica estão disponíveis:

- Algoritmo de bloco

- Algoritmo de fluxo

A) Algoritmo de bloco

O conjunto de bits é codificado com uma chave secreta específica em blocos de dados eletrônicos. O sistema mantém os dados em sua memória enquanto espera para obter blocos completos quando os dados são criptografados. Alguns algoritmos importantes de cifra de bloco são DES, Triple DES, AES, etc.

B) Algoritmo de cifra de fluxo

Nesse caso, números ou caracteres de texto simples são combinados com o fluxo de dígitos cifrados pseudo-aleatórios. Alguns algoritmos importantes de codificação de fluxo são RC4, A5, BLOWFISH etc. Na criptografia de chave simétrica, o código de criptografia pode ser decifrado se alguém descobrir a chave simétrica. Mas esse problema pode ser superado com o algoritmo Diffie-Hellman. No algoritmo de troca ou de chaves de Diffie-Hellman, o remetente e o destinatário devem concordar com uma chave simétrica usando essa técnica. Essa chave pode ser usada para fins de criptografia ou descriptografia.

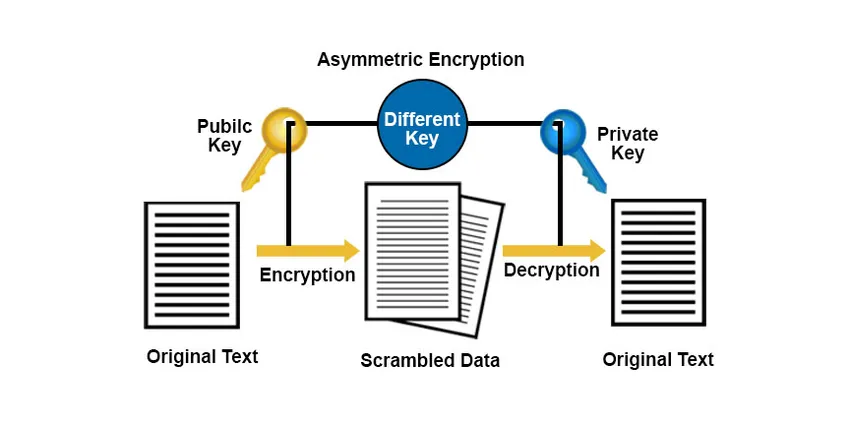

3) Criptografia assimétrica

- A criptografia assimétrica também é chamada de criptografia de chave pública. A criptografia de chave assimétrica ajuda a resolver um problema de troca de chave da criptografia de chave simétrica. Na criptografia assimétrica, duas chaves são usadas para criptografar texto sem formatação na criptografia assimétrica. Pela internet ou grande rede, as chaves secretas são trocadas. É necessário observar que qualquer pessoa com uma chave secreta pode descriptografar a mensagem; portanto, a criptografia assimétrica está usando duas chaves correspondentes para aumentar a segurança.

- Qualquer pessoa que deseje enviar uma mensagem terá uma chave pública acessível gratuitamente, mas a segunda chave privada é mantida em segredo para você entender apenas você. Uma mensagem criptografada com uma chave pública pode ser decodificada com uma chave privada. Uma mensagem criptografada com uma chave privada também pode ser descriptografada com uma chave pública.

Podemos ver o funcionamento da criptografia assimétrica na figura abaixo:

4) Esteganografia

- A esteganografia é uma técnica que facilita a contratação de uma mensagem que deve ser mantida em segredo dentro de outras mensagens. Anteriormente, as pessoas usavam métodos para ocultar mensagens como tinta invisível, variações mínimas etc.

- Mas em uma era da tecnologia, a esteganografia é uma técnica para ocultar dados que podem ser o arquivo, a mensagem, a imagem etc. dentro de outros arquivos, mensagens ou imagens.

5) Hashing

- Hashing é a técnica criptográfica que converte dados que podem ser de qualquer forma em uma sequência única. Independentemente do tamanho ou tipo, qualquer dado pode ser hash usando um algoritmo de hash. Ele pega dados de tamanho aleatório e os converte em valor de hash fixo.

- O hash é diferente de outros métodos de criptografia porque, no hash, a criptografia não pode ser revertida e não pode ser descriptografada usando chaves. MD5, SHA1, SHA 256 são os algoritmos de hash amplamente utilizados.

Conclusão

Neste artigo, vimos o que é criptografia e várias técnicas de criptografia para criptografar e descriptografar os dados. A criptografia é usada em todos os campos para proteger os dados e impedir que sejam invadidos. Por exemplo, para proteger senhas, autenticar transações bancárias, etc. hoje em dia, várias novas técnicas criptográficas são desenvolvidas e decifradas; portanto, é importante estar sempre ciente das ameaças do computador e tomar precauções para evitá-las da melhor maneira possível.

Artigos recomendados

Este é um guia para técnicas de criptografia. Aqui discutimos a visão geral, os princípios de segurança e as técnicas de criptografia. Você também pode consultar nossos outros artigos sugeridos para saber mais -

- Criptografia vs criptografia

- O que é descriptografia?

- O que é segurança de rede?

- Introdução às ferramentas de criptografia

- Tipos de cifra

- Cifra de fluxo vs Cifra de bloco

- Modos de operação de Cifra em Bloco